|

@@ -33,4 +27,4 @@ L’opera si trova a Berlino.

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/output/blog/2015/5/8/google-afferma-di-essere-pronta-a-dare-agli-utenti-android-piu-controllo-sulla-privacy/index.html b/output/blog/2015/5/8/google-afferma-di-essere-pronta-a-dare-agli-utenti-android-piu-controllo-sulla-privacy/index.html

new file mode 100644

index 0000000..16a0e48

--- /dev/null

+++ b/output/blog/2015/5/8/google-afferma-di-essere-pronta-a-dare-agli-utenti-android-piu-controllo-sulla-privacy/index.html

@@ -0,0 +1,95 @@

+

+

+

+

+

+Google afferma di essere pronta a dare agli utenti android più controllo sulla privacy | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Google afferma di essere pronta a dare agli utenti android più controllo sulla privacy

+

+

+ 08 May 2015

+

+

+

+

+ Google inc. sta progettando di dare ai suoi utenti android più controllo riguardo a quali informazioni le applicazioni possono accedere, hanno affermato le persone che si occupano di ciò.

+ Il sistema operativo android di Google è impostato per dare agli utenti una scelta più dettagliata a quali contenuti possono accedere le app, secondo le richieste delle persone, che hanno chiesto di non essere identificate affinchè la faccenda rimanga privata. Questo potrebbe includere foto, contatti o la posizione. Un annuncio del cambiamento, che metterebbe Android più in linea con l’ iOS Apple Inc., è previsto per la conferenza degli sviluppatori di Google in San Francisco questo mese, ha detto una delle persone.

+

+

+

+

+

+

+ La Mountain View, società con sede in California l’anno scorso ha semplificato come le persone siano informate su ciò a cui un app sta accedendo. Sono gli utenti a decidere se l’app può essere scaricata. La nuova impostazione da la possibilità all’utente di scegliere a cosa può accedere un’app.

+ Google sta aggiungendo alcune funzionalità per i propri servizi di telefonia mobile che cerca di attirare gli utenti che sempre più vanno su Internet tramite i loro dispositivi wireless. L’Android ha avuto l’81% del mercato mondiale degli smartphone mentre l’Apple il 15%, secondo Gartner Inc.

+ La pressione su Android cresce in alcune parti del mondo. Nei cinque paesi più gandi d’Europa, la sua quota è scesa al 69 per cento nel primo trimestre dal 72 per cento rispetto all’anno precedente, secondo Kantar worldpanel.com. La quota per iOS è salita al 20,3 per cento dal 18,6 per cento, Kantar ha riferito.

+

+ Eugenio Corso

+

+

+

+

+

+ Source

+

+

+

+

+

-

+

\ No newline at end of file

diff --git a/output/blog/2015/5/8/la-prima-volta-non-si-scorda-mai/index.html b/output/blog/2015/5/8/la-prima-volta-non-si-scorda-mai/index.html

new file mode 100644

index 0000000..1b910f3

--- /dev/null

+++ b/output/blog/2015/5/8/la-prima-volta-non-si-scorda-mai/index.html

@@ -0,0 +1,207 @@

+

+

+

+

+

+La prima volta non si scorda mai! | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ La prima volta non si scorda mai!

+

+

+ 08 May 2015

+

+

+ Questa e` un’ intervista fatta da noi del blog per noi del blog dove descriviamo la nostra prima esperienza nel Web, le nostre prime impressioni e le avventure che in questi anni ci hanno aiutato a maturare confidenza e consapevolezza in Internet.

+

+

+A che eta` hai utilizzato per la prima volta il computer?

+

+

+ Francesco: Mi ricordo che la prima volta che un computer varco` la soglia di casa era l'anno 2000 poiche` i miei genitori per lavoro si son trovati e si trovano tutt'ora ad usare giornalmente il computer ed ogni tanto permettevano anche a me di giocarci un pochino. A 6 anni ricevetti come regalo un grigio computer fisso che divenne da allora il mio personale.

Eugenio: La prima volta che utilizzai il computer avevo circa 10 anni, prima l’avevo visto solo utilizzare ai miei genitori, poi quando incominciai a fare le medie iniziai a utilizzare il computer per imparare a usare power point, con il quale scrissi e presentai la tesina degli esami di terza media, e questo mi fece acquisire una certa familiarita’ con il computer, anche se molto limitata.

Gabriele: La prima volta che ho utilizzato il computer ero un po’ piccolo, risale a nove anni fa e avevo dieci anni, spinto dalla curiosità di questo nuovo oggetto misterioso, mi piacque molto sin da subito, ovviamente a causa della presenza dei giochi, che erano le uniche cose che a quell’epoca usavo, naturalmente ero ignaro del suo vero potenziale e lo vedevo solo come un oggetto di divertimento.

+

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Quando ti sei approcciato ad Internet la prima volta e cosa ti ha spinto?

+

+

+

+

+

+

+

+

+

+

+

+ Francesco: Facevo la seconda elementare quando in casa arrivo` un modem ISDN 128kb/s e nel 2004 adottammo la banda larga con Telecom. Ero incuriosito dal mondo del Web che per me rappresentava il grande mare che Ulisse navigava con il suo equipaggio.

La curiosita` e` stato il principale motivo del mio approdo nel mondo del Web e tutt’ora mi spinge ad affrontare nuove sfide tecnologiche.

Eugenio: Risale al periodo in cui iniziai le medie la prima volta che andai su internet, il motivo fu che I professori chiedevano di fare ricerce su vari tipi di argomenti e io trovai comodo andare su Internet per trovare le informazioni che mi servivano, visto che sapevo di poterle trovare istantaneamente li’. Così, dopo aver chiesto il permesso ai miei genitori, aprii internet explorer e iniziai a navigare nel Web.

Gabriele: Qualche tempo dopo aver iniziato a utilizzare il computer venni a conoscenza di questo immenso mondo virtuale al quale si poteva accedere avendo una connessione. Il motivo principale era quello di dover fare una ricerca per la scuola, e internet risultava lo strumento perfetto per ciò a causa della grande quantità di dati che contiene e dell’immediatezza con cui si possono reperire.

+

+

+

+

+

+

+

+

+

+ Internet e Web: come si e` sviluppata in te la consapevolezza che non fossero la stessa cosa?

+

+

+

+

+

+

+

+

+

+

+

+ Francesco: Inizialmente non ero cosciente che Internet fosse solo la base su cui si fonda il Web e che in realta` si completa con molti altri strumenti; quando organizzavo con i miei compagni LAN party e giocavamo in rete locale iniziai a chiedermi se effettivamente Internet avesse molto altro da offrire che le sole pagine online (indicizzate dai motori di ricerca) e cosa c’era al di la` del Web che fino ad allora conoscevo.

Eugenio: Questa consapevolezza l’ho sviluppata non all’inizio, ma con il passare del tempo aumentando la mia esperienza con il computer, ma fin dai primi anni di utilizzo capivo che c’era una distinzione tra I due grazie anche al fatto dell’utilizzo di messanger o la posta elettronica, in breve mi rendevo sempre piu’ conto che il web era solo una piccola parte di Internet e dei servizi che puo’ offrire che va oltre le pagine Web da visitare.

Gabriele: Col passare del tempo e usando sempre più il computer, mi resi conto che quello che io chiamavo internet era un insieme più vasto di quel che pensavo. La consapevolezza venne quando scoprii che non si poteva solo visitare siti, ma anche che esistevano servizi di posta elettronica per poter inviare le e-mail, oppure altri dove poter scaricare tutto ciò di cui avevo bisogno.

+

+

+

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+

+ Ti sei mai reso sentito di far parte di una nuova classe che molti definiscono con il termine “nativi digitali”?

+

+

+

+

+

+

+

+

+

+

+ Francesco: Sono cresciuto con il computer e i computer sono cresciuti con me. Tecnicamente sono un nativo digitale, mi sono sempre approcciato alle nuove tecnologie con molto interesse e un’ innata naturalezza. Mi sento figlio del digitale ma non mi sento allineato con la visione che i grandi giganti della rete hanno adottato e stanno cercando di diffondere. Spesso il web mi offre rifugio, spesso sono io stesso che lo rifuggo.

Eugenio: All’inizio no, pensavo che usare il computer e saperne utilizzare gli strumenti base fosse una cosa normale che tutti sapessero fare, ma poi mi accorsi che non era cosi`, il fatto che io sapessi utilzzare il computer sin da bambino e che mi ci trovassi a mio agio era legato al fatto di far parte di un periodo storico che ha visto I computer sempre piu` presenti nella vita quotidiana delle persone. Quindi quelli nati nel mio stesso periodo vedevano i computer come una cosa che e` sempre stata presente nella nosta quotidianita`,per questo molti ci definiscono con il termine “nativi digitali”, mentre le persone che appartengono a generazioni passate si sono trovate a fare i conti con questa nuova tecnologia a loro poco familiare e con cui, magari, hanno avuto difficolta’ ad approcciarsi.

Gabriele: Non e` un pensiero che e` nato subito quello di far parte della classe dei nativi digitali, si riscontra col tempo, quando scopri che il modo di crescere delle persone di generazioni precedenti era diverso, perche` non avevano nessun rapporto con la tecnologia perché era meno presente, infatti per noi e` qualcosa che siamo abituati a vedere sin da piccoli e ci cresciamo, mentre le altre generazioni hanno visto e vissuto il cambiamento dovendosi adattare.

+

+

+

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+

+ In questi anni il tuo rapporto con Internet e` sicuramente cambiato. Che punto di vista hai maturato? Pensi di aver maturato una “coscienza digitale” consapevole?

+

+

+

+

+

+

+

+ Francesco: Nei primi anni tutta la mia attivita` informatica si concentrava nello scoprire cosa internet aveva da offrire. Appena venni a conoscenza del protocollo Bittorrent (era appena il 2004) iniziai ad approfondire il vasto campo del p2p e la condivisione online dei contenuti. La maggior parte del tempo la trascorrevo provando e approfondendo vari protocolli di messaggistica, scambio dati e successivamente, con gli strumenti necessari, algoritmi crittografici.

Nei primi anni Internet e` stato per me un cappello magico dal quale potevo estrarre conigli o nascondere me stesso. Dalle scuole medie in poi scopri nel mondo digitale un tempio di cultura e di conoscenza (non sempre ortodossa e ancora piu` affascinante). A partire dalla diffusione del “Web 2.0” la mia coscienza digitale e` evoluta sempre piu` in fretta mentre vedevo una piccola parte del mio mondo invasa dai “colossi” dell’industria moderna che per per un ingenuo ragazzo liceale, quale io ero, non avevano ancora peso. Mentre lo spazio in rete si restringeva la mia consapevolezza del mondo digitale aumentava: tutt’ora assisto a cambiamenti forti nel panorama dell’informatica che si discostano dalla mia visione, e dal mio utilizzo del web, ma che per il principio di azione e reazione mi fanno comprendere chi sono e che tipo di nativo digitale voglio essere.

+

+ <p>

+ <b>Eugenio:</b> Sicuramente il mio rapporto con internet e<span style="font-family:inherit;">`</span> cambiato nel corso degli anni, infatti nei primi tempi usavo internet per fare ricerche sul web o chattare con I miei amici tramite servizi quali messenger, ma con il passare del tempo divenni sempre piu<span style="font-family:inherit;">`</span> consapevole dei servizi che internet offriva, iniziai a informarmi su argomenti di attualita’ o che mi interessavano, giocare a giochi online o anche in rete locale con amici, fare acquisti su vari siti di e-commerce e intrattenermi sulle varie piattaforme che si possono trovare che si sono sostituite alla televisione. Posso dire dal mio punto di vista che internet e<span style="font-family:inherit;">`</span> senz’altro un vastissimo luogo che offre molte occasioni sia di crescita culturale, vista la quantita’ di informazioni che vi si possono trovare, sia personale, poiche<span style="font-family:inherit;">`</span> e<span style="font-family:inherit;">`</span> anche un luogo di incontro tra persone che si confrontano tra loro, anche se a volte possono trovarsi contenuti espliciti. Vista l’importanza di internet e<span style="font-family:inherit;">`</span> bene maturare una coscienza diditale quanto piu<span style="font-family:inherit;">`</span> consapevole per far in modo che le nostre azioni sulla rete siano eticamente corrette e quindi evitare di scaricare file piratati, o evitare azioni di cyberbullismo contro altre persone e tutti quei comportamenti che possono danneggiare gli altri. </span><br /><span style="font-family:inherit;"><br /><b>Gabriele:</b> Crescendo ovviamente il mio rapporto con Internet <span style="font-family:inherit;">e`</span> cambiato, mentre prima quando ero piccolo lo usavo per giocare, col passare del tempo ho scoperto che Internet <span style="font-family:inherit;">e`</span> molto di pi<span style="font-family:inherit;">u`</span>, mette in contatto le persone, è un mezzo per la diffusione di informazioni, musica e molto altro. Oggi lo uso principalmente per <span style="font-family:inherit;">i</span> social, ascoltare musica, comprare articoli e anche quando posso restare informato. Durante questi anni <span style="font-family:inherit;">e`</span> cambiata anche la mia considerazione su Internet, infatti pensavo erroneamente che fosse un posto innocuo, ma mi dovetti ricredere perch<span style="font-family:inherit;">e`</span> non è un luogo adatto a tutti a causa dei contenuti espliciti che contiene. Per quanto riguarda la coscienza digitale questa è una caratteristica che si può sviluppare una volta che si è a conoscenza di averla, perché ogni cosa che facciamo su Internet ha un peso, grande o piccolo che sia, e dobbiamo esserne a conoscenza per limitare eventuali danni o per trarne beneficio, infatti personalmente ogni volta che faccio qualcosa su Internet mi chiedo sempre quali potrebbero essere le conseguenze della mia azione, cosa che dovrebbe fare chiunque. </span>

+ </p>

+

+ <div style="text-align:right;">

+ <span style="font-family:inherit;">Fran<span style="font-family:inherit;">cesco <span style="font-family:inherit;">Mecca</span>, Eugenio Corso, Gabriele</span> <span style="font-family:inherit;">Cor<span style="font-family:inherit;">so</span></span></span>

+ </div>

+

+

+ Source

+

+

+

+

+

Francesco Mecca, Eugenio Corso, Gabriele Corso

-

+

\ No newline at end of file

diff --git a/output/blog/2015/5/8/la-rete-e-neutrale/index.html b/output/blog/2015/5/8/la-rete-e-neutrale/index.html

new file mode 100644

index 0000000..89bc06a

--- /dev/null

+++ b/output/blog/2015/5/8/la-rete-e-neutrale/index.html

@@ -0,0 +1,128 @@

+

+

+

+

+

+La Rete e’ neutrale | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ La Rete e’ neutrale

+

+

+ 08 May 2015

+

+

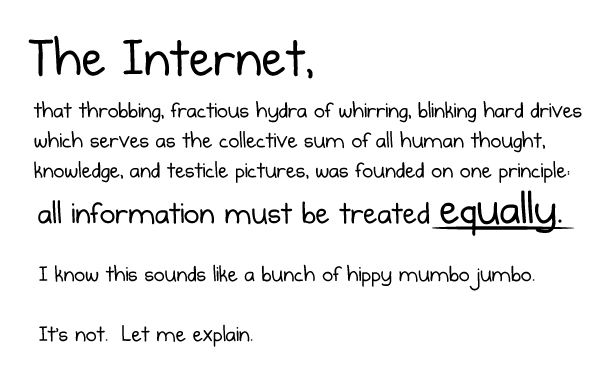

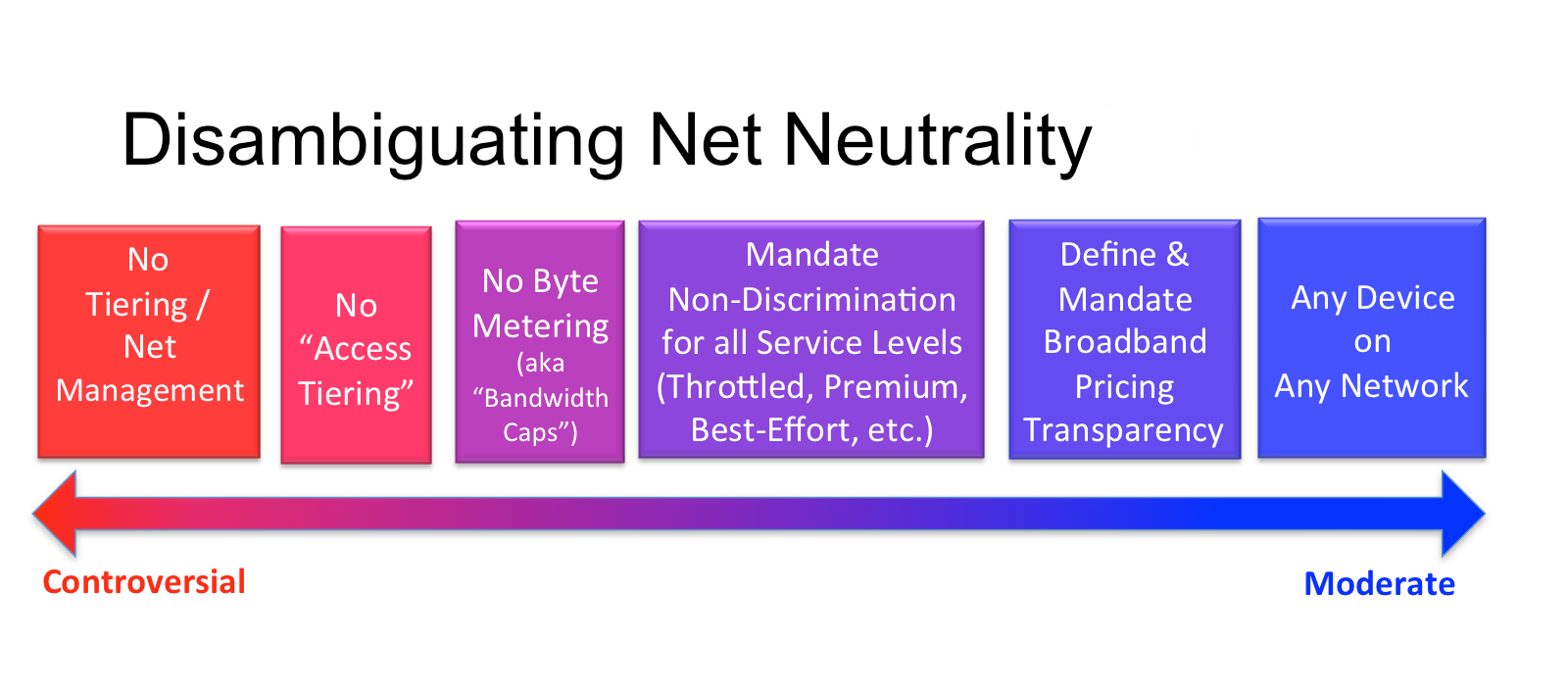

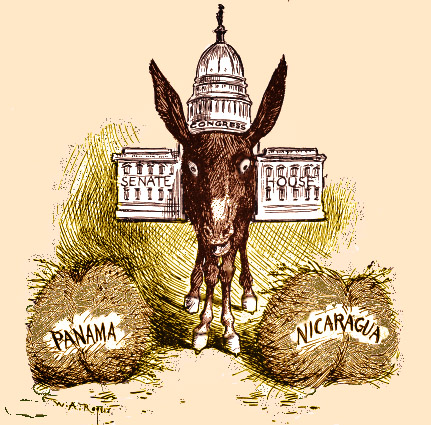

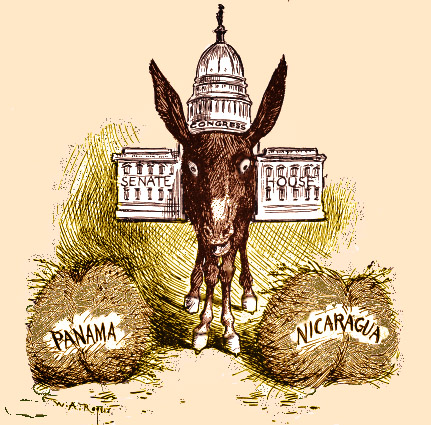

+ Quando ogni giorno ci connettiamo al web lo facciamo con dei presupposti di cui magari non siamo consapevoli, ma che sono alla base della nostra esperienza in rete.

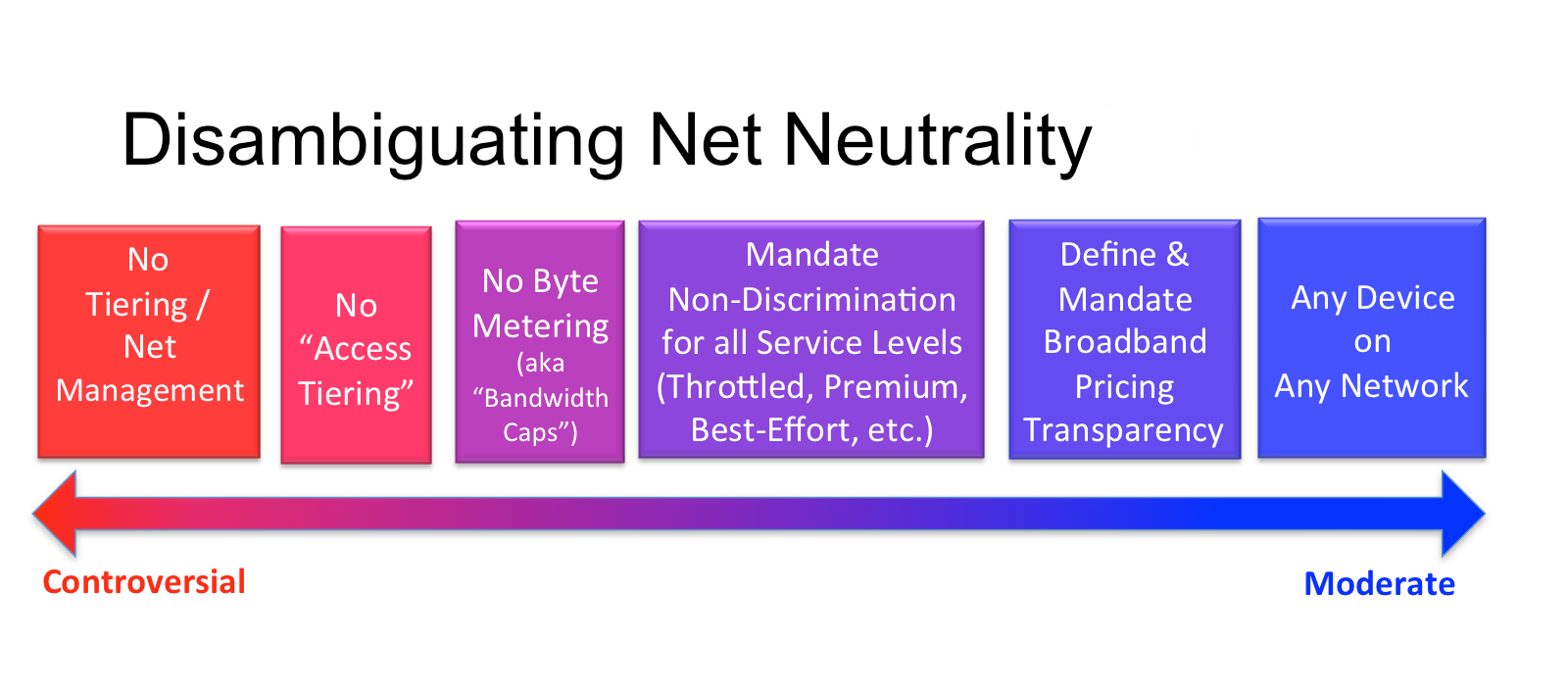

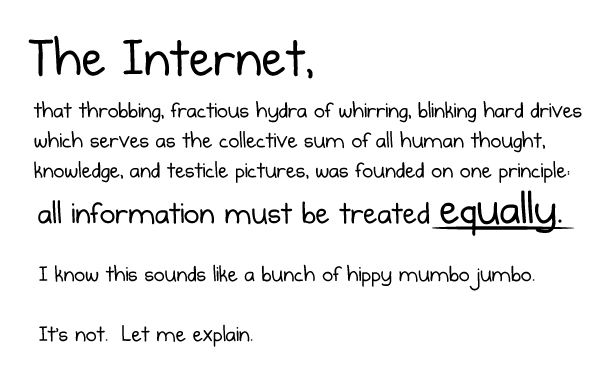

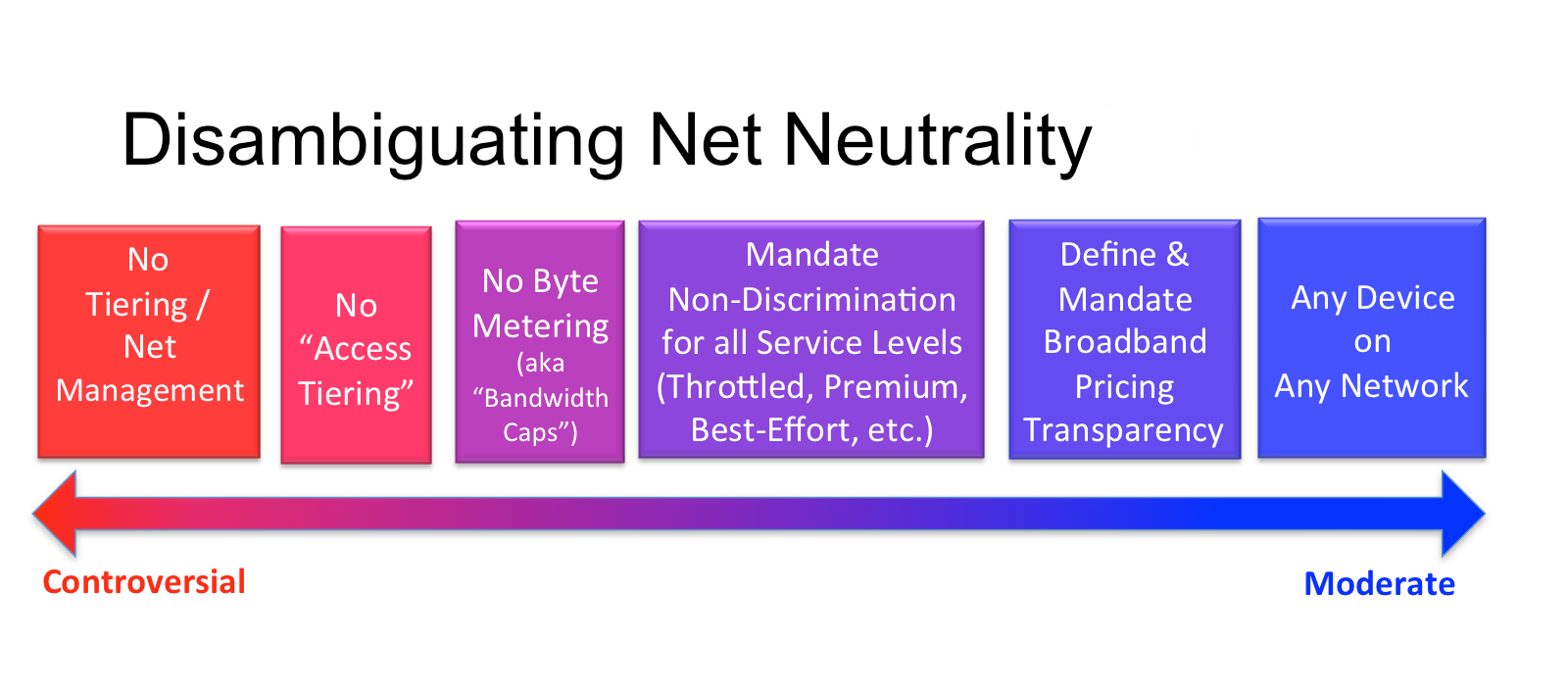

+ Presupponiamo che possiamo accedere a qualsiasi sito web che desideriamo e che la velocita` a cui accediamo a questo sito web dipenda solamente da quanto paghiamo il nostro provider. Ogni servizio che noi usiamo nel web, che sia lo streaming di video da Youtube, l’upload di foto su Flickr, l’invio di piccoli messaggi di testo su qualche IRC e tanto altro, non puo` essere soggetto a discriminazioni da parte di chi fornisce la connessione. Questi sono i principi della Net Neutrality.

+ Il 26 febbraio scorso FCC (la Commissione Federale per le Comunicazioni negli Stati Uniti) ha riaffermato la validita` di queste regole che in precedenza gli ISP avevano provato ad abolire. Abolire come?

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+

+

+

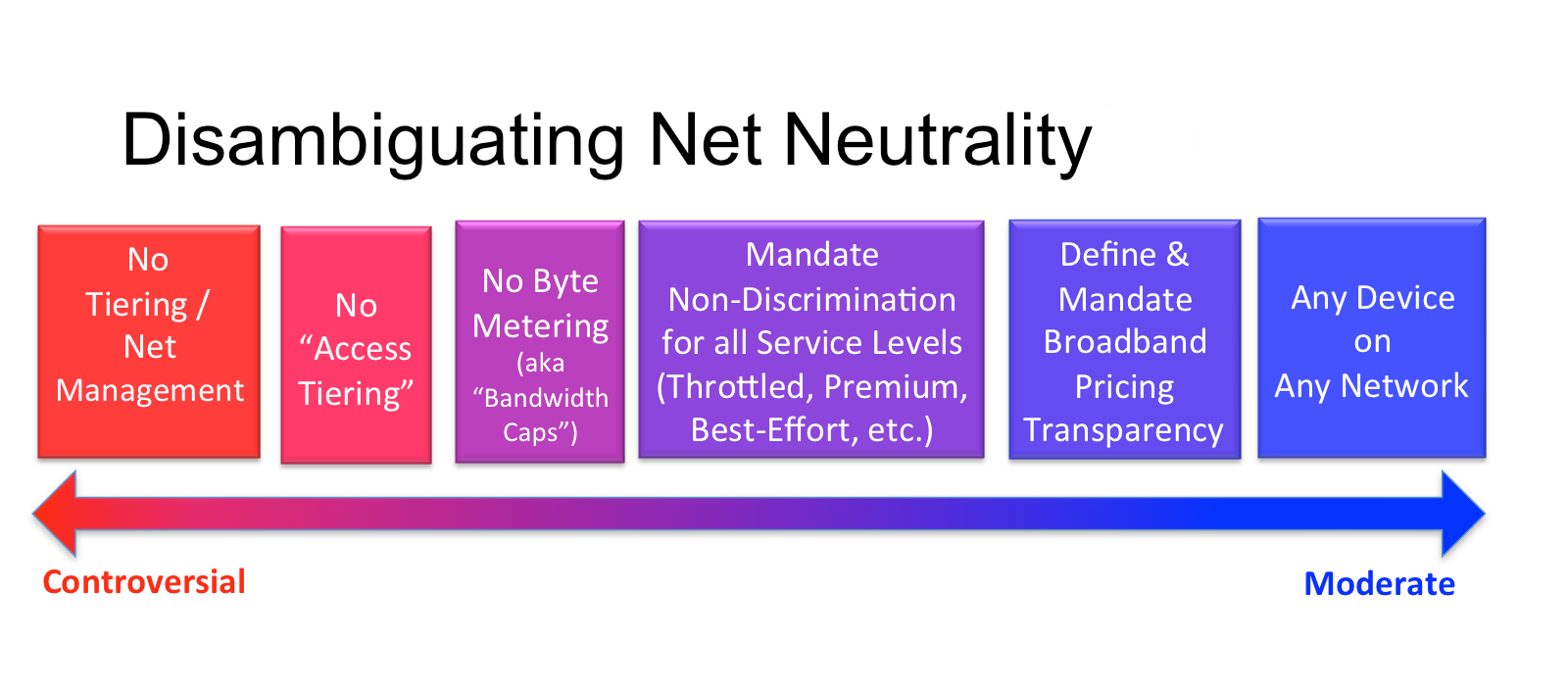

+ Il 23 aprile 2014 era stata lanciata la proposta di introdurre delle “corsie preferenziali” a cui i giganti del web avrebbero potuto abbonarsi per usufruire di una maggiore velocita` di connessione verso i terminali degli utenti.

+Costruire delle corsie preferenziali in realta` fornisce la possibilita` di limitare il traffico dei siti non abbonati piuttosto che aumentare la velocita` di connessione di questi ultimi.

+Non solo questa possibilita` minerebbe la equality a fondamento del Web ma permetterebbe agli ISP di scegliere quali servizi internet (non solo web!) gli utenti possano utilizzare.

+

+

+

+  +

+ |

+

+

+|

+ fonte (si ringrazia l’autore per la disponibilita` alal pubblicazione dell’immagine)

+ |

+

+

+ Abbiamo gia` avuto dimostrazione che pratiche simili possono avvenire: in Italia Vodafone limita il traffico p2p degli utenti .

+Alcuni provider, (tra questi la maggior parte ha origine negli USA) nei loro contratti vietano l’utilizzo di TOR, pena l’annullamento del contratto stesso.

+

+

+

+  +

+ |

+

+

+|

+ si ringrazia John Oliver per il grafico, gli utenti di reddit per le aggiunte

+ |

+

+

+ Ancora peggio, un anno fa Comcast impose a Netflix (servizio di streaming USA) il pagamento di una notevole cifra, altrimenti avrebbero provveduto a diminuire la banda dedicata al servizio. Effettivamente durante le negoziazioni fra le due aziende Comcast dimostro` il suo potere tagliando la banda destinata al servizio. In questo modo Netflix fu costretto ad accettare le imposizioni del provider per non perdere i propri utenti.Rispetto alle aziende come Google o Facebook o alle agenzie governative, gli ISP hanno il controllo diretto e indiscriminato sulla nostra connessione. Eliminare la Net Neutrality richiede anche che i provider monitorino attivamente la nostra connessione per bloccare o diminuire la banda verso certe destinazioni.

+ Gli ISP potrebbero richiedere di connettersi obbligatoriamente attraverso i loro servizi senza la possibilita` di utilizzare un canale alternativo criptato: ogni protocollo che garantisce la nostra liberta` nel web (i2p, TOR, Freenet, ma anche semplicemente una VPN) non puo` operare senza le basi della network neutrality.

+

+ Francesco Mecca

+

+

+ Source

+

+

+

+

+

+

+

+

+

+

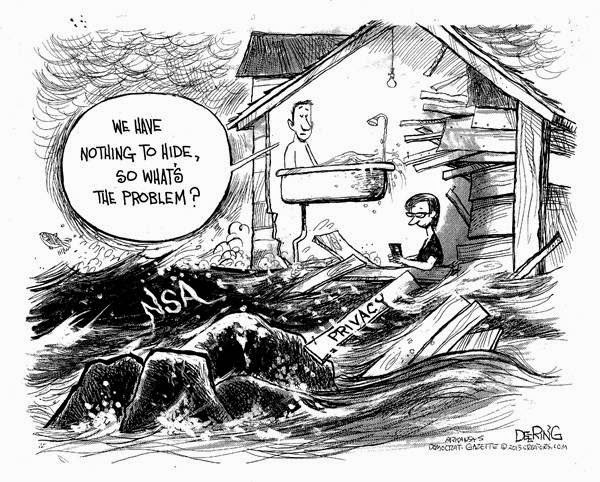

+ NSA e le intercettazioni telefoniche

+

+

+ 08 May 2015

+

+

+

+

+

+

+  +

+ |

+

+

+|

+ immagine presa da wikipedia

+ |

+

+

+

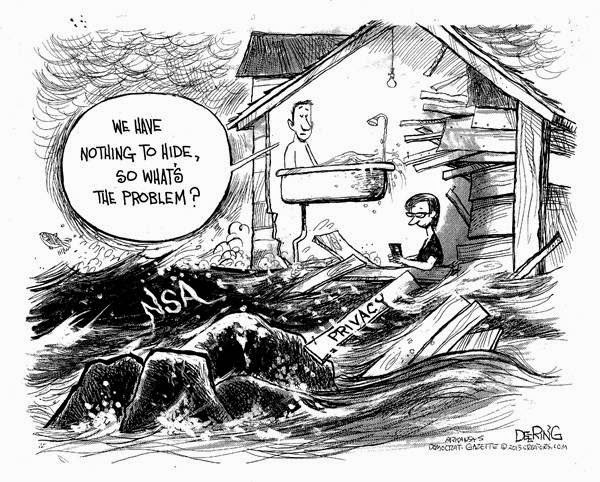

+ L’NSA (National Security Agency) è un organo governativo degli USA che si occupa della sicurezza all’interno della nazione, tutelandola da eventuali attacchi. La sua nascita si ebbe quando il presidente della commissione Herbert Brownell pensò che le comunicazioni all’interno delle forze armate dovevano essere coordinate meglio (anche se dopo il ruolo dell’NSA fu esteso alla nazione), così nel giugno del 1952 il presidente Truman l’ autorizzò.

+

+

+ <div class="MsoNormal" style="text-align:justify;">

+ <span style="background:white;font-family:Arial, sans-serif;"><br /></span>

+</div>

+

+<div class="MsoNormal" style="text-align:right;">

+ <span style="background:white;font-family:Arial, sans-serif;"><br /></span>

+</div>

+

+<div class="MsoNormal" style="text-align:justify;">

+</div>

+

+<div class="MsoNormal" style="text-align:justify;">

+ <span style="background:white;font-family:Arial, sans-serif;">La NSA per assolvere al suo compito può controllare buona parte del traffico telefonico americano, e proprio per questo è stata soggetto di diversi eventi, come ad esempio <a href="http://www.nytimes.com/2005/12/16/politics/bush-lets-us-spy-on-callers-without-courts.html">l’articolo</a> del New York Times nel quale diceva che, sotto pressione della Casa Bianca e con un ordine esecutivo del presidente Bush, la NSA aveva condotto delle intercettazioni telefoniche non autorizzate sui cittadini che chiamavano al di fuori del paese, nel tentativo di ostacolare il terrorismo. La pubblicazione di questo articolo fu posticipata di un anno perché la Casa Bianca chiese di non pubblicarlo al momento, dato che avrebbe potuto compromettere l’operazione, facendo sapere ai potenziali nemici di essere controllati.</span>

+</div>

+

+<div class="MsoNormal" style="text-align:justify;">

+ <span style="background:white;font-family:Arial, sans-serif;"><br /></span>

+</div>

+

+<div class="MsoNormal" style="text-align:justify;">

+ <span style="background:white;font-family:Arial, sans-serif;">Subito questa rivelazione provocò un grosso scandalo in tutto il paese, il senatore <span class="apple-converted-space"> </span>Arlen Specter e il congressista Rob Simmons si schierarono contro, dichiarando che ciò era <span class="apple-converted-space"> </span>violazione della legge e abuso dei diritti costituzionali, infatti secondo la legge “<i><u>Le comunicazioni da, verso o riguardo ad un cittadino statunitense… non possono essere raccolte intenzionalmente senza autorizzazione</u>”.</i> Il presidente Bush successivamente fece un discorso nel quale confermava di aver autorizzato le intercettazioni senza mandato, e giustificava la situazione dicendo che erano misure opportune per la sicurezza nazionale, e che avrebbe fatto il possibile per tutelare i cittadini fintato che fosse esistita la minaccia di al-Quaeda. Gran parte della popolazione non prese bene la notizia, infatti i cittadini americani ormai erano controllati dal governo, il quale infrangeva le leggi costituzionali sulla privacy dell’individuo, giustificando il tutto dicendo che era per il bene della nazione.</span>

+</div>

+

+<div class="MsoNormal" style="text-align:justify;">

+</div>

+

+<p>

+ <div class="MsoNormal" style="text-align:justify;">

+ <span style="background:white;font-family:Arial, sans-serif;">Un altro importante evento è quello che riguarda le due grandi compagnie telefoniche americane AT&T e Verizon, che, come mostrato da Edward Snowden, hanno installato delle tecnologie per copiare, scannerizzare e filtrare gran parte del loro traffico telefonico. A tal proposito la New York State Common Retirement Found e la Trillium Asset Management hanno presentato richiesta alle due aziende di pubblicare il numero di richieste che le compagnie ricevono per le informazioni sui clienti ogni sei mesi. La compagnia AT&T è stata avvertita che questo tipo di collaborazione potrebbe ostacolare le sue ambizioni a espandersi in Europa, e un suo portavoce ha replicato che la compagnia guarda le proposte degli azionisti, ma non vuole esprimersi in merito, mentre la Verizon ha dichiarato di stare valutando la proposta.</span><span></span><br /><span style="background:white;font-family:Arial, sans-serif;"><br /></span><span style="background:white;font-family:Arial, sans-serif;">Fonti: <a href="http://www.theguardian.com/business/2013/nov/21/investors-att-verizon-customer-data-nsa">www.theguardian.com</a></span>

+

+ <div style="text-align:right;">

+ <span style="background:white;font-family:Arial, sans-serif;"><br /></span><span style="background:white;font-family:Arial, sans-serif;"><br /></span><span style="background:white;font-family:Arial, sans-serif;">Gabriele Corso</span>

+ </div>

+ </div>

+

+

+ Source

+

+

+

+

+

@@ -66,4 +60,4 @@ categories:

Gabriele Corso

-

+

\ No newline at end of file

diff --git a/output/blog/2015/6/1/guida-pratica-a-luks/index.html b/output/blog/2015/6/1/guida-pratica-a-luks/index.html

new file mode 100644

index 0000000..55f7116

--- /dev/null

+++ b/output/blog/2015/6/1/guida-pratica-a-luks/index.html

@@ -0,0 +1,204 @@

+

+

+

+

+

+Guida pratica a LUKS | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Guida pratica a LUKS

+

+

+ 01 June 2015

+

+

+

+

+

+ “When privacy is outlawed, only outlaws will have privacy”

+

+

+

+ Phil Zimmerman

+

+

+

+ Questa e` una guida pratica all’uso di LUKS su Linux.

+

+

+

+ LUKS e` un acronimo che sta per Linux Unified Key Setup ed e` il formato standard per il disk-encryption, creato nel 2004, si distingue da molti altri formati crittografici per la particolareggiata documentazione e soprattutto per esser stato sottoposto ad auditing, ovvero il processo di controllo del codice sorgente per verificarne l’integrita`, l’efficacia e la robustezza degli algoritmi e l’assenza di backdoor o bug software critici.

+

+

+

+ Il primo passo per utilizzare LUKS e` installarlo sulla propria distribuzione, o controllare se e` gia` presente.

+

+

+

+ Preparare la partizione

+

+

+

+ In questo esempio la partizione /dev/sda1 viene formattata e sovrascritta.

+

+

+ # cryptsetup -y -v luksFormat /dev/sda1

+WARNING!

+========

+This will overwrite data on /dev/sda1 irrevocably.

+Are you sure? (Type uppercase yes): YES

+Enter LUKS passphrase:

+Verify passphrase:

+Command successful.

+

+ In questo post useremo i parametri di default che sono:

+ # cryptsetup -v –cipher aes-xts-plain64 –key-size 256 –hash sha1 –iter-time 1000 –use-urandom –verify-passphrase luksFormat /dev/sda1

+

+ ed equivalgono al precedente; se si vuole adottare un livello di sicurezza maggiore e personalizzata si puo` eseguire

+ #cryptsetup benchmark

+

+ e scegliere il cypher e l’algoritmo che si preferisce. Si ricorda che il numero relativo alla dimensione della chiave e` la meta` di quello usato da LUKS, ovvero 512 bit in questo caso.

+ Il prossimo comando inizializza il volume dopo aver inserito la chiave per il volume. Il terzo argomento e` il nome che si vuole scegliere per la partizione.

+ La password scelta non puo` esser in nessun modo recuperata.

+ #cryptsetup luksOpen /dev/sda1 testvolume

+Enter passphrase for /dev/sda1:

+

+

+ Ora /dev/sda1 correttemente inizializzato viene mappato su /dev/mapper/testvolume. Per verificare lo stato del volume:

+

+

+ # cryptsetup -v status testvolume

+/dev/mapper/testvolume is active.

+type: LUKS1

+cipher: aes-cbc-essiv:sha256

+keysize: 512 bits

+device: /dev/sda1

+offset: 4096

+sectors size: 419426304

+sectors mode: read/write

+Command successful.

+

+

+ Formattare la partizione

+

+

+ Ora ci si deve assicurare che in caso di un’analisi esterna ogni dato venga visto come una serie random di zero ed uno senza valore e assicurarsi che non ci sia un leak di informazioni relative all’uso del disco:

+ # dd if=/dev/zero of=/dev/mapper/testvolume

+

+ Poi creare un filesystem, in questo caso ext4

+ # mkfs.ext4 /dev/mapper/testvolume

+

+

+ Montare e chiudere il disco

+

+

+ Per montare da /dev/mapper il disco e poterlo utilizzare digitare:

+ # mount /dev/mapper/testvolume /mnt/testvolume

+

+ e per chiudere il volume in maniera sicura:

+ # umount /mnt/testvolume

+# cryptsetup luksClose testvolume

+

+

+ Cambiare password

+

+

+ LUKS supporta anche piu` di una password per volume quindi si procede aggiungendo una nuova password:

+ # cryptsetup luksAddKey /dev/sda1

+ Enter any passphrase:

+ Enter new passphrase for key slot:

+ Verify passphrase:

+

+ e poi rimuovendo quella precedente:

+ # cryptsetup luksRemoveKey /dev/sda1

+

+ Oppure in alternativa si puo` utilizzare

+ #cryptsetup luksChangekey /dev/sda1

+

+ Se si volesse rendere completamente inaccessibile il volume basta rimuovere la chiave attraverso il comando:

+ #cryptsetup luksErase /dev/sda

+

+

+ questa opzione non richiede password ed e` irreversibile.

+

+

+

+ Francesco Mecca

+

+

+ Source

+

+

+

+

+

> “When privacy is outlawed, only outlaws will have privacy”

>

@@ -144,4 +132,4 @@ Se si volesse rendere completamente inaccessibile il volume basta rimuovere la c

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/output/blog/2015/6/1/la-taglia-unica-del-web-2-0/index.html b/output/blog/2015/6/1/la-taglia-unica-del-web-2-0/index.html

new file mode 100644

index 0000000..bdf0bee

--- /dev/null

+++ b/output/blog/2015/6/1/la-taglia-unica-del-web-2-0/index.html

@@ -0,0 +1,111 @@

+

+

+

+

+

+La taglia unica del Web 2.0 | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ La taglia unica del Web 2.0

+

+

+ 01 June 2015

+

+

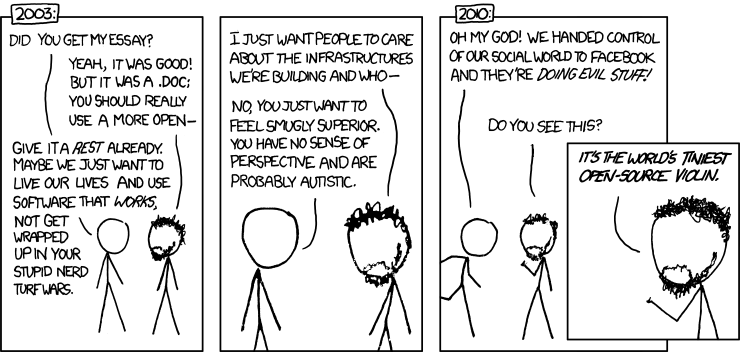

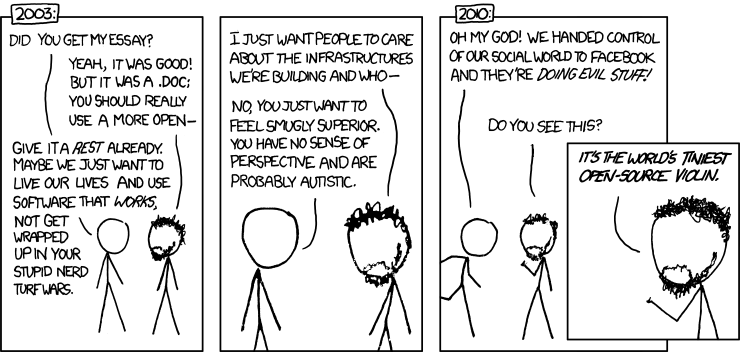

+ In questo discorso al summit Web 2.0 del 2011 Chris Poole, il fondatore di 4chan, riflette sul concetto di identita` e di come stia cambiando con l’introduzione del Web 2.0.

+ Nel mare di Internet assistiamo a due spiagge molto lontane che delimitano lo spazio della nostra attivita`: l’anonimato e l’identita` virtuale (che ci identifica nel mondo reale).

+ E` un po` come misurare i due poli opposti, Facebook e Google Plus che richiedono il tuo nome vero e quindi ogni attivita` online e` un riflesso del proprio io reale, e 4chan, una delle poche risorse anonime nel Web che permette a ciascun utente di fare post anonimi e discutere quindi senza una forma di censura.

+

+ The core problem is not the audience, is who you share out

+ Secondo Chris Poole, quando Google introdusse sul proprio social network la feature “circles”, ovvero la possibilita` di condividere i propri post solo con una parte dei propri followers (l’equivalente delle smart list di Facebook), si e` perso di vista il problema principale, ovvero che non importa l’audience bensi` quale versione di te condividi ).

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+ Il Chris che parla al summit e` un Chris diverso dal Chris figlio, Chris fondatore di una startup, Chris admin di 4chan e magari, in un ipotetico futuro, Chris padre.

+ L’ identita` e` un prisma.

+ Facebook e gli altri giganti del web vogliono invece essere uno specchio della nostra identita`.

+ One size fits all

+ Il modello della taglia unica e` completamente opposto al principio per cui molte persone gestiscono vari account online. Su ogni account scegli di mostrare una parte di te e con il tempo ti costruisci un’identita` unica ed altrettanto vera.

+ E` preoccupante che con il passare del tempo queste possibilita` vengano erose dai giganti del web.

+ Spostiamo la nostra attenzione sulle generazioni future: da giovani si compiono naturalmente degli errori che poi ci lasciamo alle spalle crescendo.

+ In un mondo dove la linea offline/online sta sbiadendo e non si puo` prendere le distanze da una monolitica identita` virtuale non solo perdiamo la possibilita` di lasciarci alle spalle delle scelte o degli sbagli, ma corriamo incontro al rischio di veder scomparire ogni sfumatura della nostra personalita`.

+

+ Francesco Mecca

+

+

+ Source

+

+

+

+

+

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/output/blog/2015/6/12/nativi-digitali-oltre-il-recinto-della-generazione-google/index.html b/output/blog/2015/6/12/nativi-digitali-oltre-il-recinto-della-generazione-google/index.html

new file mode 100644

index 0000000..390b11d

--- /dev/null

+++ b/output/blog/2015/6/12/nativi-digitali-oltre-il-recinto-della-generazione-google/index.html

@@ -0,0 +1,123 @@

+

+

+

+

+

+Nativi digitali: oltre il recinto della Generazione Google | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Nativi digitali: oltre il recinto della Generazione Google

+

+

+ 12 June 2015

+

+

+

+

+

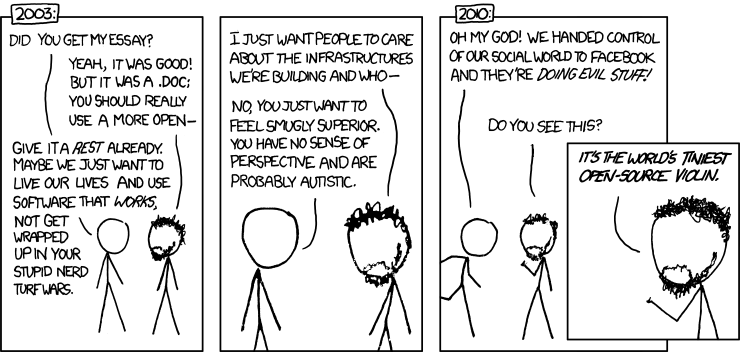

+ Facebook per molti utenti è l’unico sito visitato, tanto da essere per molti sinonimo e sostituto integrale di Internet. Qui le regole d’uso vengono decise unilateralmente, senza dibattito […] È un ambiente chiuso, controllato secondo criteri bizzarri e soprattutto insindacabili. Il parco pubblico è stato sostituito dal centro commerciale. E ad un miliardo e cento milioni di utenti questo va benissimo.

I dati indicano che stiamo rinunciando progressivamente agli elementi tecnici fondamentali che hanno permesso lo sviluppo della Rete, sostituendoli con un ecosistema hardware e software progressivamente sempre più chiuso. La mia preoccupazione è che tutto questo non crea nativi digitali. Crea polli di batteria

+

+

+

+ Cosi` si chiude l’articolo di Paolo Attivissimo sui (falsi) nativi digitali, su quelli che per molti genitori sono piccoli Mozart della tecnologia capaci di maneggiare con naturalezza dispositivi piatti e lucidi e di navigare senza impacci in un mare di icone quadrate.

+ Ma fra queste icone non si cela la conoscenza.

+ Gli smartphone e tutti i dispositivi che molti di noi definiscono perfino intimi __nonostante rendono la connessione al web trasparente, impalpabile, sono scatole chiuse sia fisicamente che legalmente, e ci privano quindi della possibilita` (e del diritto) di smontare, aprire, guardare e diventare hacker (nel senso originario del termine).

+ I dispositivi mobili non stanno costruendo la strada verso la conoscenza e la liberta` democratica, stanno fissando attorno a noi un alto recinto protetto dal falso mito di un Web 2.0 democratico.

+ Chi trova un amico… trova un business

+

+ Nel 1970 gli sviluppatori del sistema Xerox Star introdussero nei loro sistema il Desktop.

+ La “scrivania” non e` altro che una metafora che venne usata da Alan Kay e dal centro di ricerca Xerox per poter permettere agli utenti di orientarsi in un ambiente del tutto estraneo utilizzando metafore che si ricollegano ad oggetti del tutto conosciuti.

+ 40 anni dopo il desktop e` praticamente scomparso, non serve perche` ormai i nuovi dispositivi portatili sono fool-proof (almeno per i “nativi digitali”) ed invece si e` affermata una nuova metafora vincente: l’amicizia.

+ L’amicizia e` la metafora che alimenta il business delle piattaforme nel mondo del web sociale, e le stesse piattaforme agiscono da filtro per la nostra esperienza nel web e nel mondo reale. Cosi` come i fotografi con la passione e l’esperienza sviluppano l’occhio da inquadratura, i “nativi digitali” acquisiscono l’occhio da social, quella skill che permette loro di riconoscere l’occasione giusta per misurarsi con una condivisione in piu`.

+ Ma la metafora dell’amicizia sta anche alimentando attorno a noi una “filter bubble” che attraverso algoritmi sceglie cosa nasconderci. La ricerca di Google, in generale tutto il web della “smart personalization”, come definito da Eli Pariser nel suo libro “What the Internet is hiding from you“, non fa altro che restituirci una ricerca distorta e chiusa tra noi e i nostri amici, dei risultati che “sono percepiti” come migliori.

+ Inoltre cosa succede quando, cosi` come lo studente reputato dal professore poco intelligente finisce per agire come tale, il nostro motore di ricerca e il nostro social network decidono chi siamo?

+ Che la rete non ci catturi

+

+

+ dsully: please describe web 2.0 to me in 2 sentences or less. jwb: you make all the content. they keep all the revenue – bash.org

+

+

+ Se il Web di Tim Berners Lee era il Web della possibilita`, il Web 2.0 e` il Web della consapevolezza.

+ Dobbiamo imparare a tracciare un confine fra noi e le piattaforme, dobbiamo capire quanto sono alti i muri che “gli ecosistemi digitali”, termine quanto mai improprio, costruiscono attorno a noi, dobbiamo sapere quali dati sono nostri, quali dati possiamo barattare.

+ Per evitare che il servizio ci trasformi in servitori.

+ Per evitare che la piattaforma si trasformi in una gabbia dorata.

+ E soprattutto perche` per pensare digitale e` comunque necessario prima pensare.

+

+

+

+  +

+ |

+

+

+|

+ fonte

+ |

+

+

+ Nei prossimi anni si creera` un divario sempre piu` ampio fra chi ha scelto come modellare la propria identita` digitale e chi, invece, non ha lo sguardo piu` lungo del suo schermo e si lascia guidare da un meccanicismo acritico quanto mai radicato nella moderna societa` dei consumi.

+ La strada per la riduzione del divario digitale e la democratizzazione del web passa per le scuole e l’istruzione, forse uno dei pochi settori dove le istituzioni pubbliche hanno piu` potere della macchina del denaro della Silicon Valley.

+

+ Francesco Mecca

+

+

+ Source

+

+

+

+

+

@@ -89,4 +79,4 @@ La strada per la riduzione del divario digitale e la democratizzazione del web p

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/output/blog/2015/6/13/lfbi-contro-la-crittografia/index.html b/output/blog/2015/6/13/lfbi-contro-la-crittografia/index.html

new file mode 100644

index 0000000..31067d3

--- /dev/null

+++ b/output/blog/2015/6/13/lfbi-contro-la-crittografia/index.html

@@ -0,0 +1,141 @@

+

+

+

+

+

+L’FBI contro la crittografia | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ L’FBI contro la crittografia

+

+

+ 13 June 2015

+

+

+

+ Un argomento sul quale si è discusso molto negli ultimi tempi è quello della crittografia dei dati, un ufficiale dell’FBI ha testimoniato che lo scopo delle forze dell’ordine è quello di collaborare con una società tecnologica per prevenire la crittografia. Anche se le compagnie non dovrebbero mettere l’accesso alla crittazione dei clienti prima di preoccupazioni per la sicurezza nazionale, perché la maggiore priorità del governo è quella di prevenire l’uso di tecnologie che proteggono ogni cosa che le persone fanno online. Il loro scopo non è quello di usare una “back door”, termine usato dagli esperti per descrivere punti di accesso integrati, ma quello di accedere ai contenuti dopo essere passati per un processo giudiziario.

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Dopo le rivelazioni da parte di Edward Snowden dello spionaggio dell’NSA, alcune compagnie tecnologiche, quali per esempio Apple, hanno iniziato a proteggere i propri utenti con la crittografia, usandone una chiamata “end-to-end”, dove solo colui che manda e che riceve il messaggio sono in grado di leggerlo. Così queste compagnie non possono provvedere l’accesso alle forze dell’ordine, pure se munite di un ordine del tribunale.

+

+

+

+ D’altra parte questa situazione permette la sicurezza anche di criminali, rendendo più difficile alle forze dell’ordine di rintracciarli.

+

+

+

+

+

+

+ Alcuni esperti di crittografia affermano che usare questo tipo di soluzioni potrebbe compromettere la sicurezza, perché non c’è garanzia che un cracker non possa utilizzare la stessa “back door”. Per risolvere questo problema Michael Rogers ha pensato di dividere le chiavi per decodificare il messaggio per rendere più difficile la crittografia agli crackers.

+

+

+

+

+

+

+

+ Recentemente sono stati approvati due emendamenti per gli stanziamenti a un disegno di legge. Il primo, da Zoe Lofgren e Ted Poe, bloccherebbe al governo di forzare una compagnia per modificare misure di sicurezza per spiare gli utenti. Il secondo, da Thomas Massie, stopperebbe i fondi previsti per le agenzie che stabiliscono gli standard crittografici dall’essere usati per consultarsi con l’NSA a meno che non rafforzi la sicurezza delle informazioni.

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Gabriele Corso

+

+

+ Source

+

+

+

+

+

Un argomento sul quale si è discusso molto negli ultimi tempi è quello della crittografia dei dati, un ufficiale dell’FBI ha testimoniato che lo scopo delle forze dell’ordine è quello di collaborare con una società tecnologica per prevenire la crittografia. Anche se le compagnie non dovrebbero mettere l’accesso alla crittazione dei clienti prima di preoccupazioni per la sicurezza nazionale, perché la maggiore priorità del governo è quella di prevenire l’uso di tecnologie che proteggono ogni cosa che le persone fanno online. Il loro scopo non è quello di usare una “back door”, termine usato dagli esperti per descrivere punti di accesso integrati, ma quello di accedere ai contenuti dopo essere passati per un processo giudiziario.

@@ -43,7 +54,7 @@

-

+

Recentemente sono stati approvati due emendamenti per gli stanziamenti a un disegno di legge. Il primo, da Zoe Lofgren e Ted Poe, bloccherebbe al governo di forzare una compagnia per modificare misure di sicurezza per spiare gli utenti. Il secondo, da Thomas Massie, stopperebbe i fondi previsti per le agenzie che stabiliscono gli standard crittografici dall’essere usati per consultarsi con l’NSA a meno che non rafforzi la sicurezza delle informazioni.

@@ -64,4 +75,4 @@

Gabriele Corso

-

+

+

+

+

+

+

+ Script per il bulk download da Archive.org

+

+

+ 30 June 2015

+

+

+ In questi giorni mi e` capitato di dover scaricare varie collezioni da archive.org, una libreria digitale multimediale la cui missione e` l’accesso universale a tutta la conoscenza.

+ Principalmente lo uso per scaricare tantissime registrazioni live di vari concerti registrati a mio avviso in maniera impeccabile.

+ Nel sito si trova una guida per scaricare in bulk usando wget e gli strumenti del sito, ma risulta piuttosto prolissa e complicata se si vuole fare un download al volo.

+ Questo e` lo script che uso, modificato da questo script: e` scritto in bash e funziona su tutte le distribuzioni sulle quali e` installato wget, tail e sed.

+ #!/bin/bash

+

+# Write here the extension of the file that you want to accept

+#filetype =.flac

+#append this to line 24

+#-A .$filetype

+#Write here the extension of the file that you want to reject, divided by a comma

+fileremove = .null

+

+if [ “$1” = “” ]; then

+ echo USAGE: archivedownload.sh collectionname

+ echo See Archive.org entry page for the collection name.

+ echo Collection name must be entered exactly as shown: lower case, with hyphens.

+ exit

+fi

+echo Downloading list of entries for collection name $1…

+wget -nd -q “http://archive.org/advancedsearch.php?q=collection%3A$1&fl%5B%5D=identifier&sort%5B%5D=identifier+asc&sort%5B%5D=&sort%5B%5D=&rows=9999&page=1&callback=callback&save=yes&output=csv” -O identifiers.txt

+echo Processing entry list for wget parsing…

+tail -n +2 identifiers.txt | sed ‘s/”//g’ > processedidentifiers.txt

+if [ “`cat processedidentifiers.txt | wc -l`” = “0” ]; then

+ echo No identifiers found for collection $1. Check name and try again.

+ rm processedidentifiers.txt identifiers.txt

+ exit

+fi

+echo Beginning wget download of `cat processedidentifiers.txt | wc -l` identifiers…

+wget -r -H -nc -np -nH -nd -e -R $fileremove robots=off -i processedidentifiers.txt -B ‘http://archive.org/download/’

+rm identifiers.txt processedidentifiers.txt

+echo Complete.

+

+

+ Francesco Mecca

+

+ Source

+

+

+

+

+

+

+

+

+

+

+ Aerei FBI: pericolo per la privacy o sicurezza per i cittadini?

+

+

+ 06 June 2015

+

+

Recentemente l’Associated Press ha dichiarato che sono stati avvistati numerosi aerei americani che volavano a bassa quota nei pressi di alcune città americane. Dopo averli tracciati si è scoperto che gli aerei erano in possesso dell’FBI, che ne aveva menzionato ben 115 nel documento di bilancio federale del 2009.

-

Per molti anni questi aerei avevano aiutato l’FBI con le operazioni di sorveglianza al suolo, ora invece sono stati equipaggiati con telecamere hi-tech e dispositivi in grado di tracciare migliaia di telefoni e risalire ai propri possessori anche se non si stanno effettuando chiamate, anche se a quanto detto dall’agenzia quest’ultima tecnologia è usata raramente.

-

Charles Grasseley, presidente della commissione Giustizia del Senato, ha detto: “E’ importante che le forze dell’ordine abbiano gli strumenti essenziali per rintracciare e catturare i criminali, ma quando un’operazione monitora anche i cittadini americani che non sono sospettati, dobbiamo essere sicuri di salvaguardare la libertà degli americani innocenti”.

-

-

+

- L’FBI ha dichiarato che l’attrezzatura degli aerei serviva per investigazioni in corso e non per la sorveglianza di massa, associando a questi aerei 13 compagnie fittizie come FVX Research, KQM Aviation, NBR Aviation e PXW Services. Queste finte aziende vengono utilizzate per proteggere la sicurezza dei piloti, l’FBI ha detto e per proteggere anche l’identità del velivolo in modo che i sospetti sul terreno non sanno che sono seguiti.

+ L’FBI ha dichiarato che l’attrezzatura degli aerei serviva per investigazioni in corso e non per la sorveglianza di massa, associando a questi aerei 13 compagnie fittizie come FVX Research, KQM Aviation, NBR Aviation e PXW Services. Queste finte aziende vengono utilizzate per proteggere la sicurezza dei piloti, l’FBI ha detto e per proteggere anche l’identità del velivolo in modo che i sospetti sul terreno non sanno che sono seguiti.

Per vedere il documento pubblico clicca qui

-

Ma l’FBI non è stata la prima ad adottare questi metodi, infatti la DEA, Drug Enforcement Administration, ha anche registrato imprese fittizie, secondo un rapporto dell’ ispettore generale 2011 del Dipartimento di Giustizia.

-

Aspetti fondamentali del programma del FBI sono trattenuti dal pubblico nelle versioni censurate di rapporti ufficiali da ispettore generale del Dipartimento di Giustizia, e l’FBI è stata anche attenta a non rivelare i suoi voli di sorveglianza in atti giudiziari. L’agenzia non dirà quanti aerei sono attualmente nella sua flotta.

-

Nel corso delle ultime settimane sono stati rintracciati aerei della flotta del FBI su più di 100 voli su almeno 11 stati più il Distretto di Columbia, incluse parti di di Boston, Chicago, Dallas, Houston, Minneapolis, Phoenix, Seattle e California del sud.

-

- Alcuni voli orbitavano attorno grandi edifici chiusi per lunghi periodi in cui la fotografia aerea sarebbe meno efficace che i segnali di raccolta elettronica

+ Alcuni voli orbitavano attorno grandi edifici chiusi per lunghi periodi in cui la fotografia aerea sarebbe meno efficace che i segnali di raccolta elettronica

David Gomez, un ex agente dell’FBI , ha detto che il velivolo di sorveglianza dell’FBI sono utilizzati per aiutare la sorveglianza a terra, permettendo agli agenti durante un inseguimento di rimanere indietro e non far saltare la copertura.

-

L’FBI ha chiesto di non divulgare i nomi delle compagnie finte, ma l’Associated Press ha rifiutato la richiesta perchè queste sono elencate in documenti pubblici e in database governativi.

-

Le forze dell’ordine hanno detto che gli avvocati del Dipartimento di Giustizia hanno approvato la decisione di creare società fittizie e che la Federal Aviation Administration era a conoscenza della pratica. L’FBI ha messo in pratica questi metodi sin dal tardo 1980, secondo un rapporto del 1990 della General Accounting.

-

Eugenio Corso

+

+ Source

+

+

+

+

+

-

+

\ No newline at end of file

diff --git a/output/blog/2015/7/21/a-pochi-metri-da-stallman/index.html b/output/blog/2015/7/21/a-pochi-metri-da-stallman/index.html

new file mode 100644

index 0000000..8ab516e

--- /dev/null

+++ b/output/blog/2015/7/21/a-pochi-metri-da-stallman/index.html

@@ -0,0 +1,124 @@

+

+

+

+

+

+A pochi metri da Stallman | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

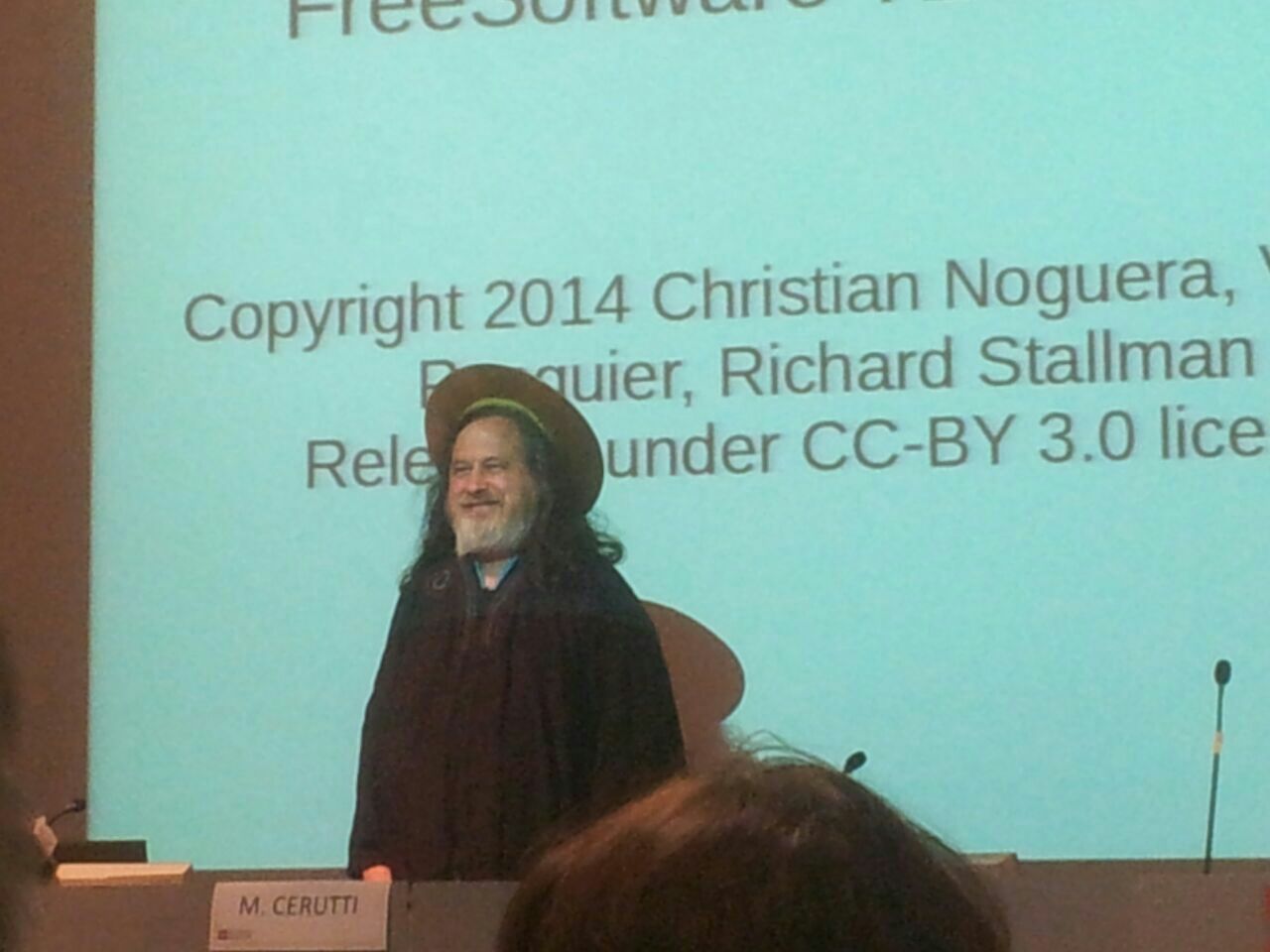

+ A pochi metri da Stallman

+

+

+ 21 July 2015

+

+

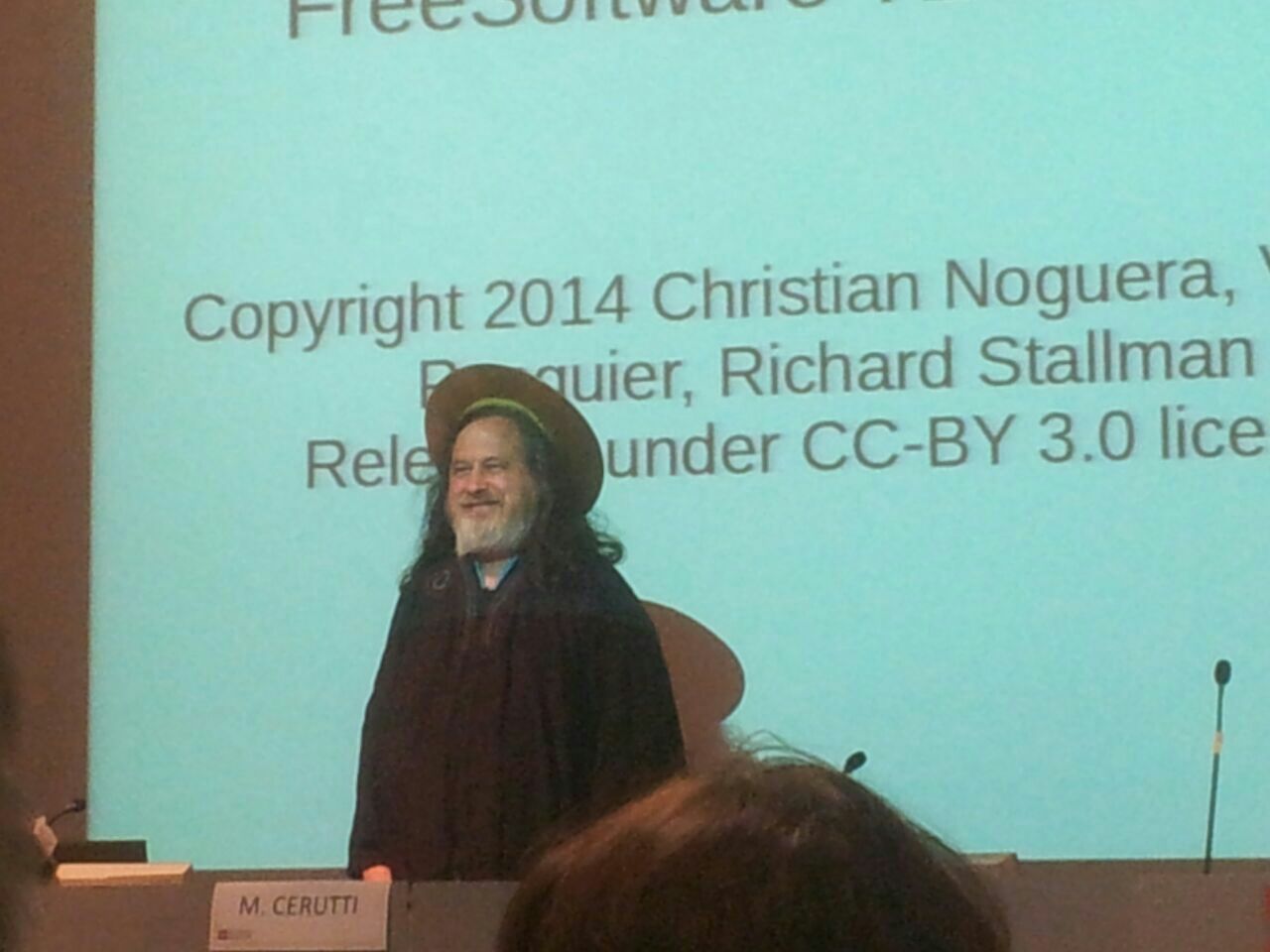

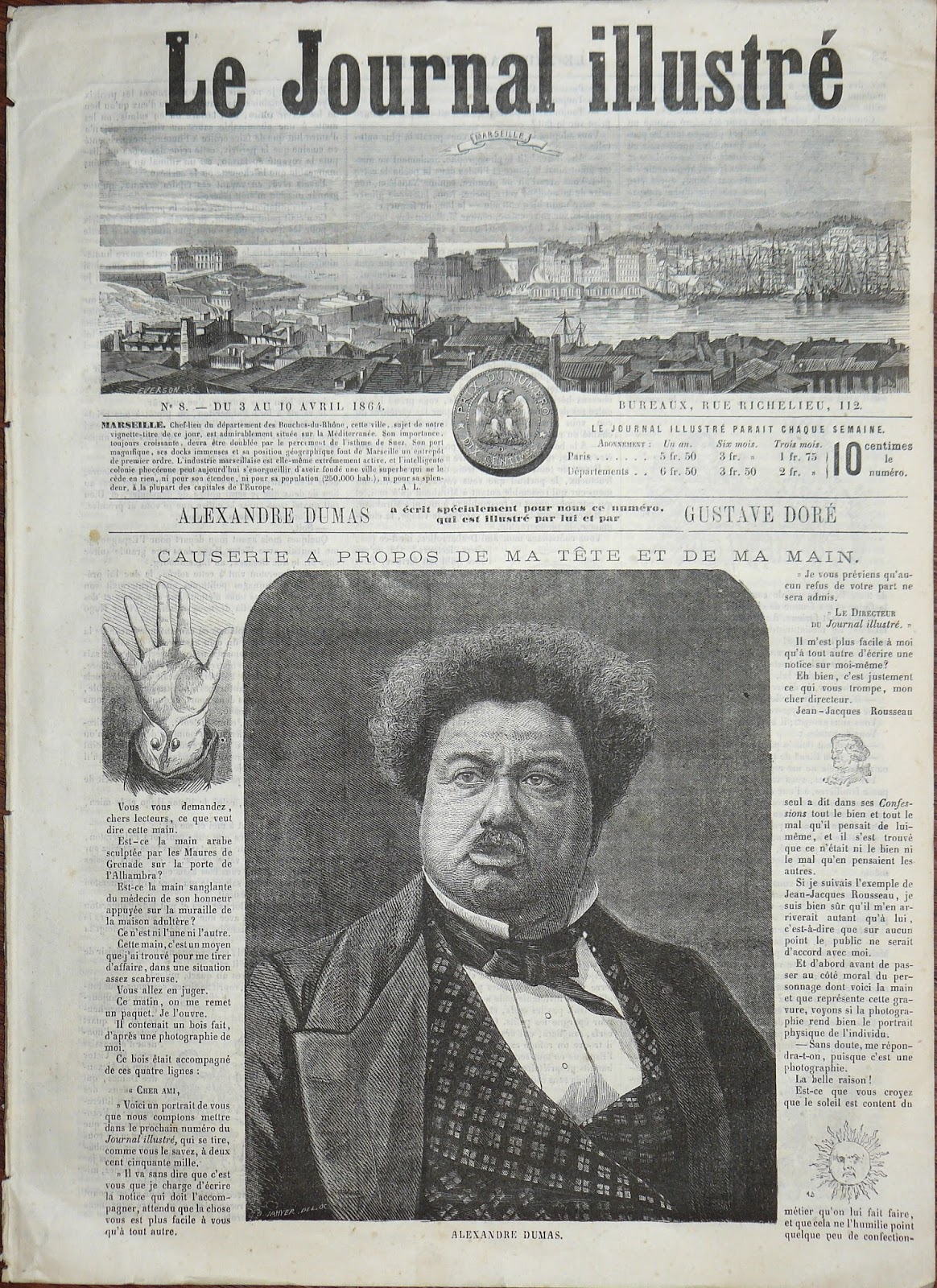

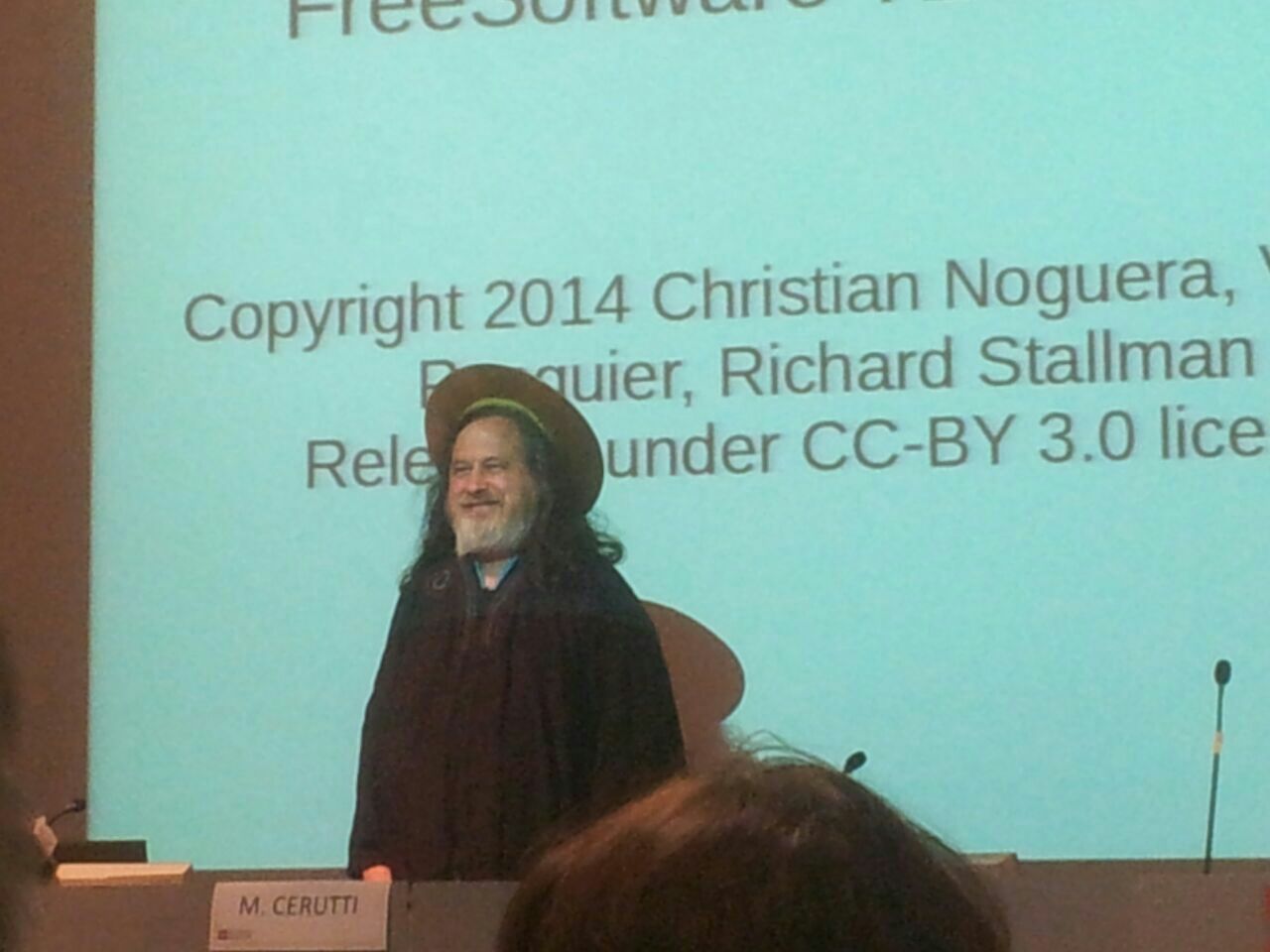

+ Il 25 giugno sono stato alla presentazione del master di primo livello in “Management del Software Libero”, che si e` tenuto nella sala della palazzo della Regione Piemonte.

+

Non mento dicendo che a questo incontro ci sono andato principalmente per ascoltare il professor Raffaele Meo (che ha aiutato a curare parte del programma del master) e Richard Stallman.

+

+

+

+  +

+ |

+

+

+|

+ foto originale distribuita in CC-by-nd-nc

+ |

+

+

+ Il master, ha spiegato Meo, si occupa di fornire le competenze necessarie per permettere un’analisi precisa costi / benefici nel momento della transizione verso il free software all’interno di un’azienda, transizione che deve essere priva di attriti e semplice per i dipendenti.

+ Per questo si compie un percorso di studi che tratta gli aspetti giuridici ed economici, oltre che tecnologici.

+ Infine Meo ha ricordato di come Internet sia tanto madre quanto figlia del software libero e ci ha brevemente ricordato di come Torino ha risparmiato 6 milioni di euro.

+ Il keynote di Stallman invece e` stato una piacevole introduzione al software libero per i neofiti, in particolare:

+

+-

+ Microsoft, Apple e i DRM;

+

+-

+ 4 liberta` fondamentali del software libero;

+

+-

+ open source != FOSS;

+

+-

+ limiti del software proprietario per l’utente finale.

+

+

+

+

+

+  +

+ |

+

+

+|

+ Saint IGNUcius della chiesa di Emacs, foto originale

+ |

+

+

+ Sono state indimenticabili le espressioni dei 2 relatori quando Stallman ha indossato la veste di Saint IGNUcius e quando ha aperto l’asta per un peluche di gnu, mascotte della FSF.

+

+ Francesco Mecca

+

+

+ Source

+

+

+

+

+

Non mento dicendo che a questo incontro ci sono andato principalmente per ascoltare il professor Raffaele Meo (che ha aiutato a curare parte del programma del master) e Richard Stallman.

@@ -68,4 +58,4 @@ tags:

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/_posts/_site/index.php/archives/100.html b/output/blog/2015/7/21/puo-un-sottomarino-nuotare-deep-learning-e-intelligenze-artificiali/index.html

similarity index 57%

rename from _posts/_site/index.php/archives/100.html

rename to output/blog/2015/7/21/puo-un-sottomarino-nuotare-deep-learning-e-intelligenze-artificiali/index.html

index 4144f63..45687c3 100644

--- a/_posts/_site/index.php/archives/100.html

+++ b/output/blog/2015/7/21/puo-un-sottomarino-nuotare-deep-learning-e-intelligenze-artificiali/index.html

@@ -1,29 +1,81 @@

-Nel De Arte Combinatoria (1666) Leibniz afferma che tutta la logica del pensiero umano non sia altro che una combinazione di pensieri piu` piccoli che a loro volta possono essere frammentati in idee semplicissime e concatenabili.

+

+

+

+

+

+Può un sottomarino nuotare? Deep learning e intelligenze artificiali | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Può un sottomarino nuotare? Deep learning e intelligenze artificiali

+

+

+ 21 July 2015

+

+

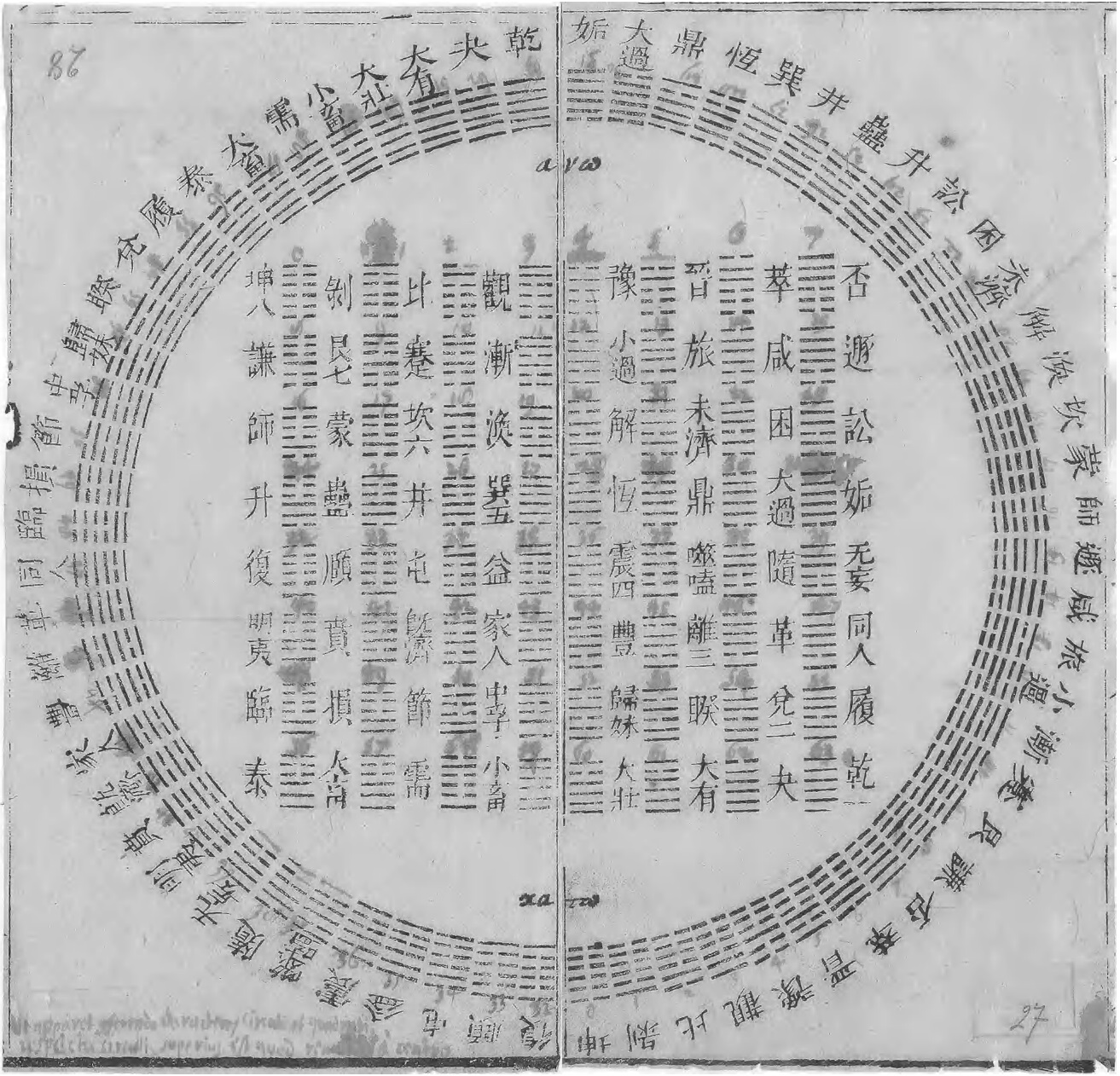

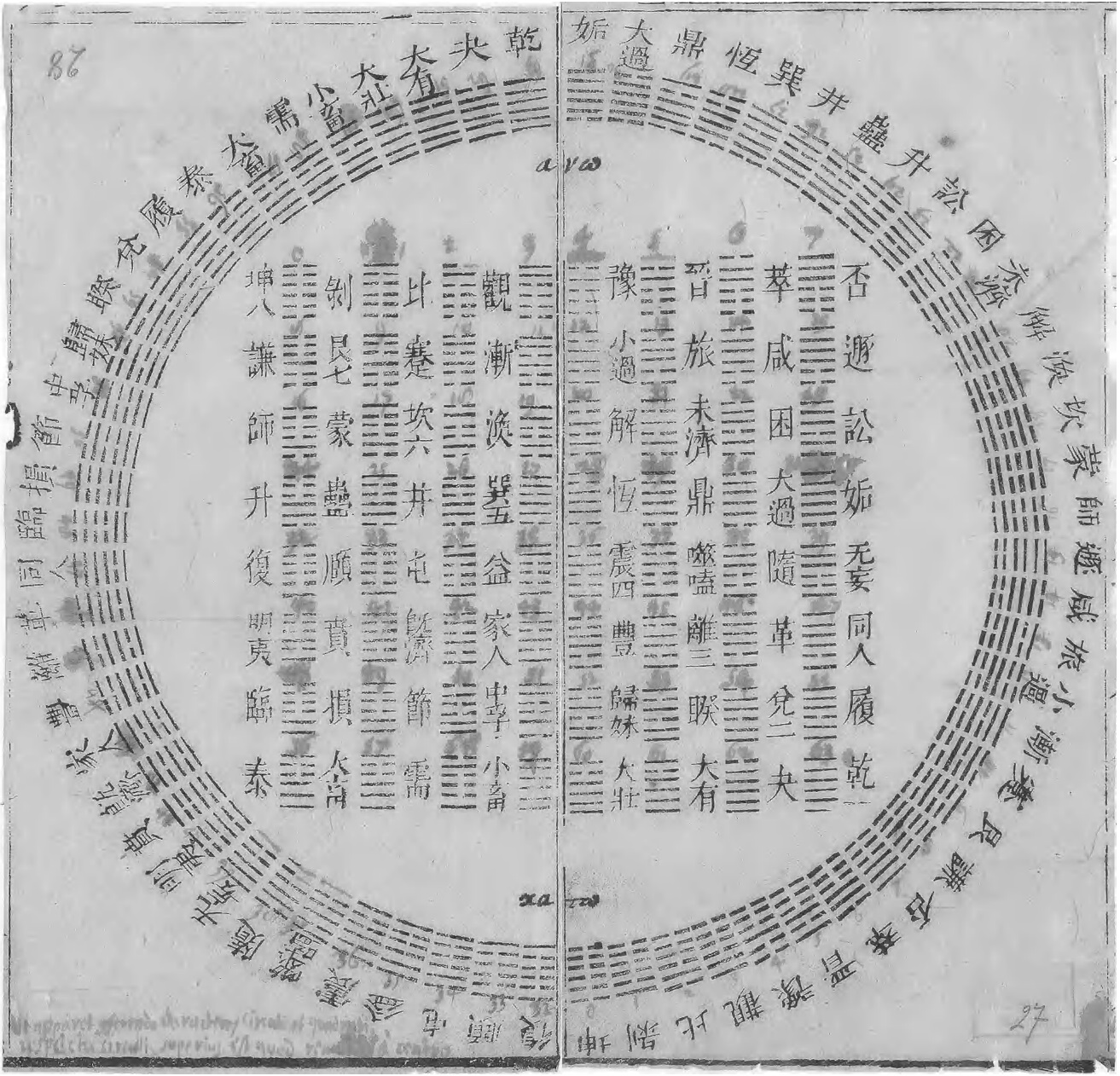

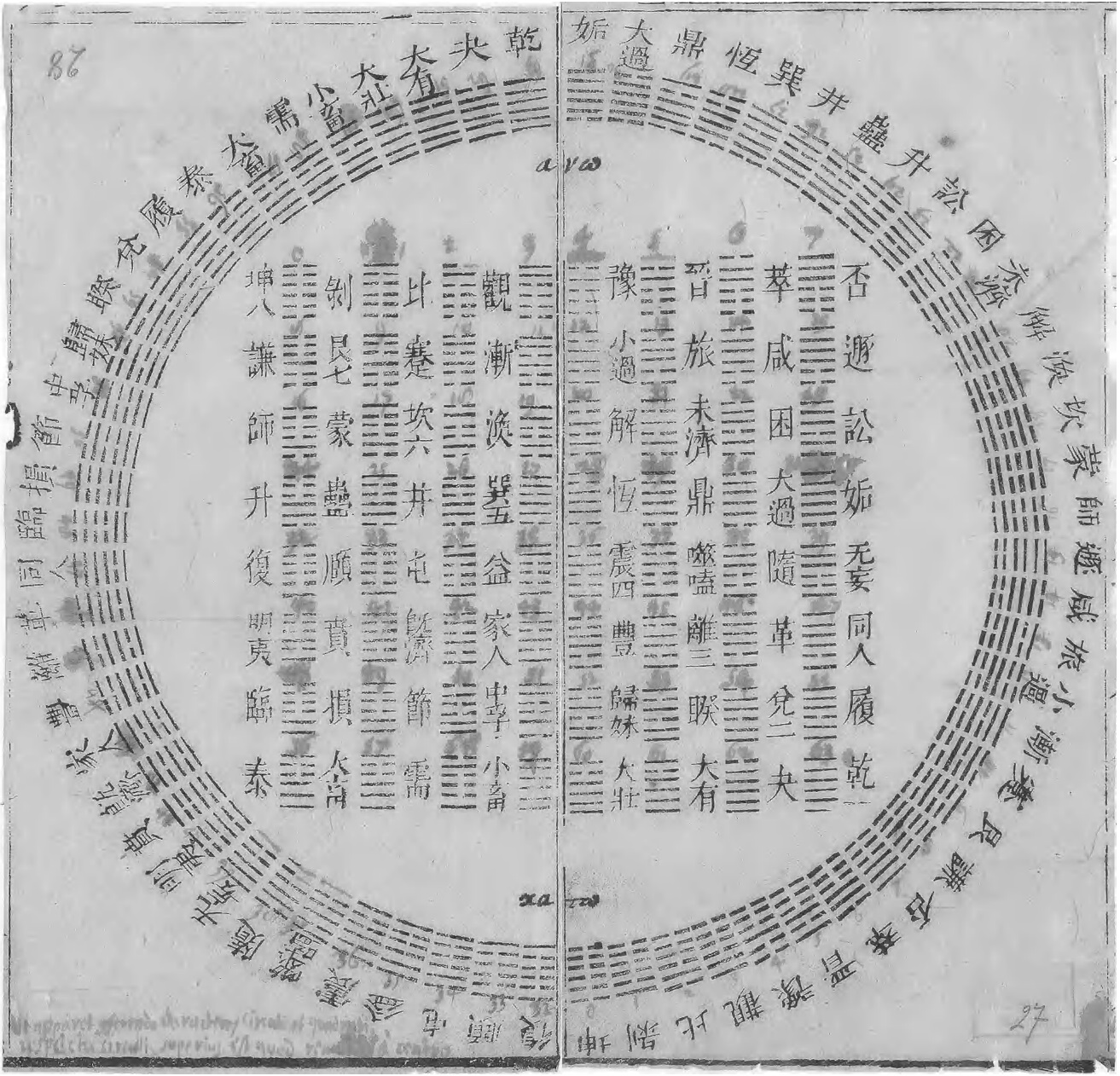

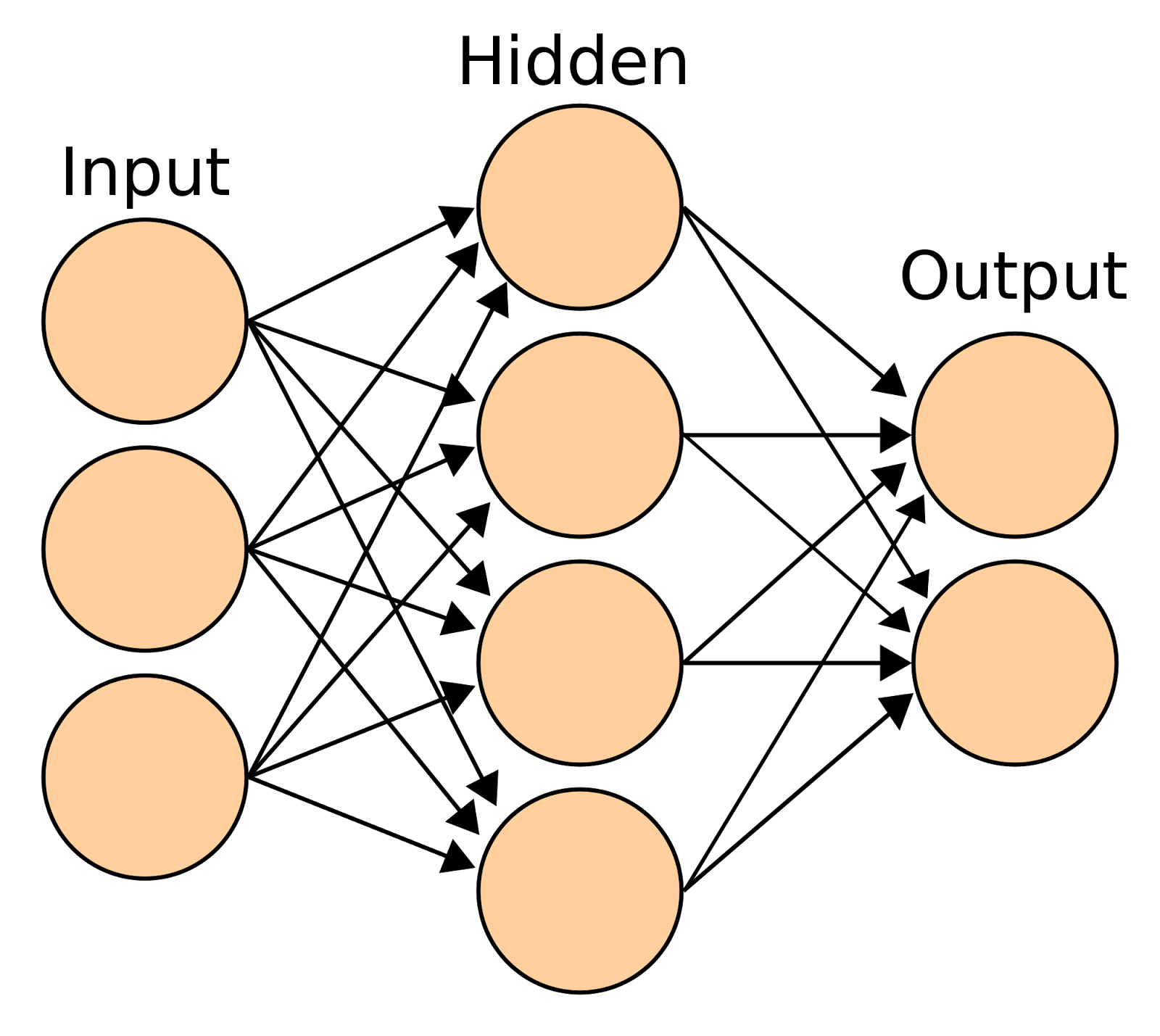

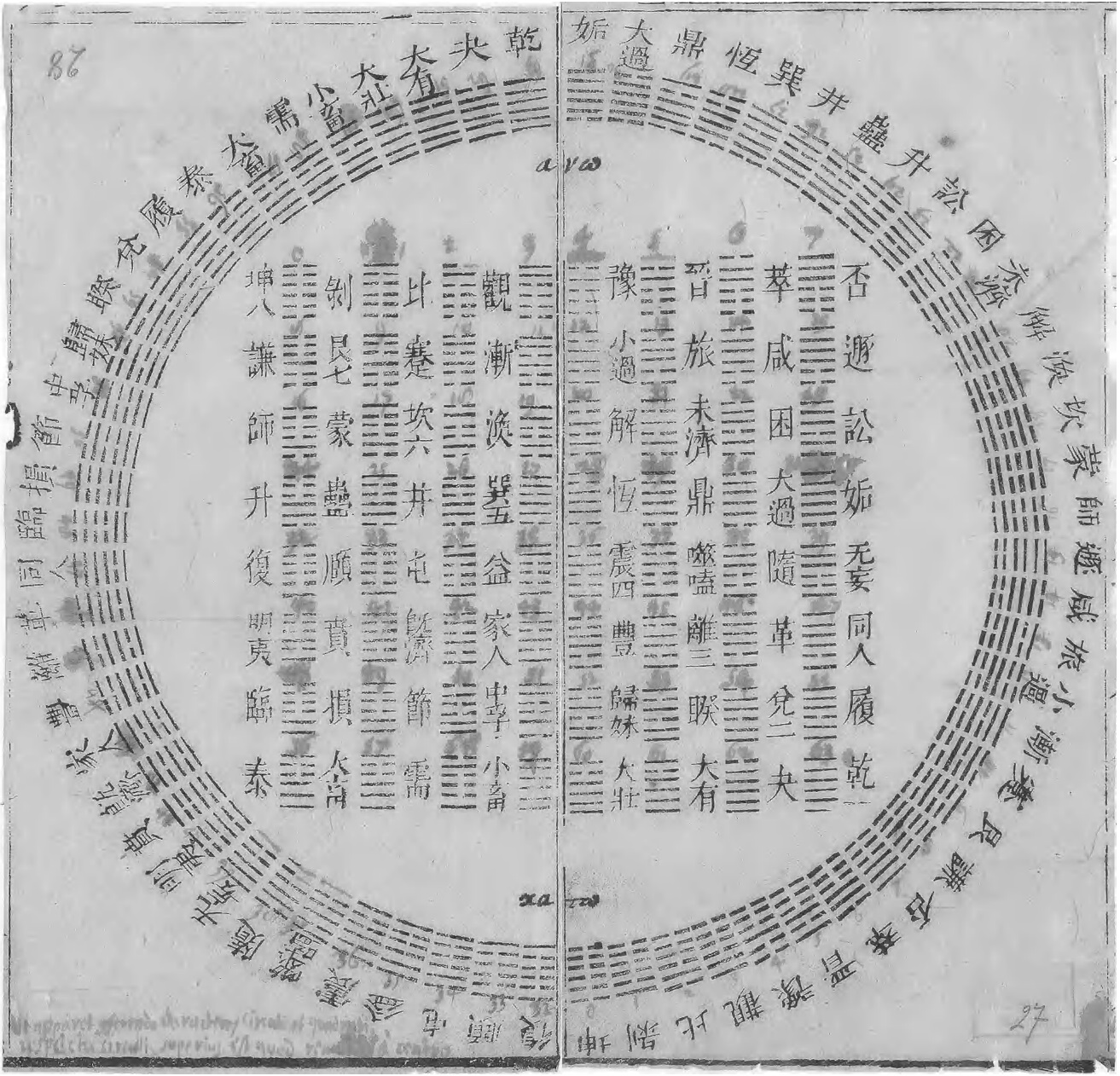

+ Nel De Arte Combinatoria (1666) Leibniz afferma che tutta la logica del pensiero umano non sia altro che una combinazione di pensieri piu` piccoli che a loro volta possono essere frammentati in idee semplicissime e concatenabili.

-

-

-  +

+ |

+

+

|

-

-

- |

- fu questo libro cinese, spedito da un gesuita a Leibniz, a dargli l’idea della matematica binaria

+ |

+|

+ fu questo libro cinese, spedito da un gesuita a Leibniz, a dargli l’idea della matematica binaria

|

-

+

|

-

+

|

-

Luc De Brabandere ci spiega che il sogno di Leibniz e` “fare di un argomentazione un teorema, fare di una discussione un sistema di equazioni e poter proporre al proprio avversario in caso di impasse: Ebbene! Calcoliamo” (Pensiero Magico Pensiero Logico, LIT edizioni, 2015).

-

Prima di Leibniz un altro filosofo, Hobbes, affermo`:

-

Reasoning is nothing but reckoning

@@ -31,53 +83,54 @@

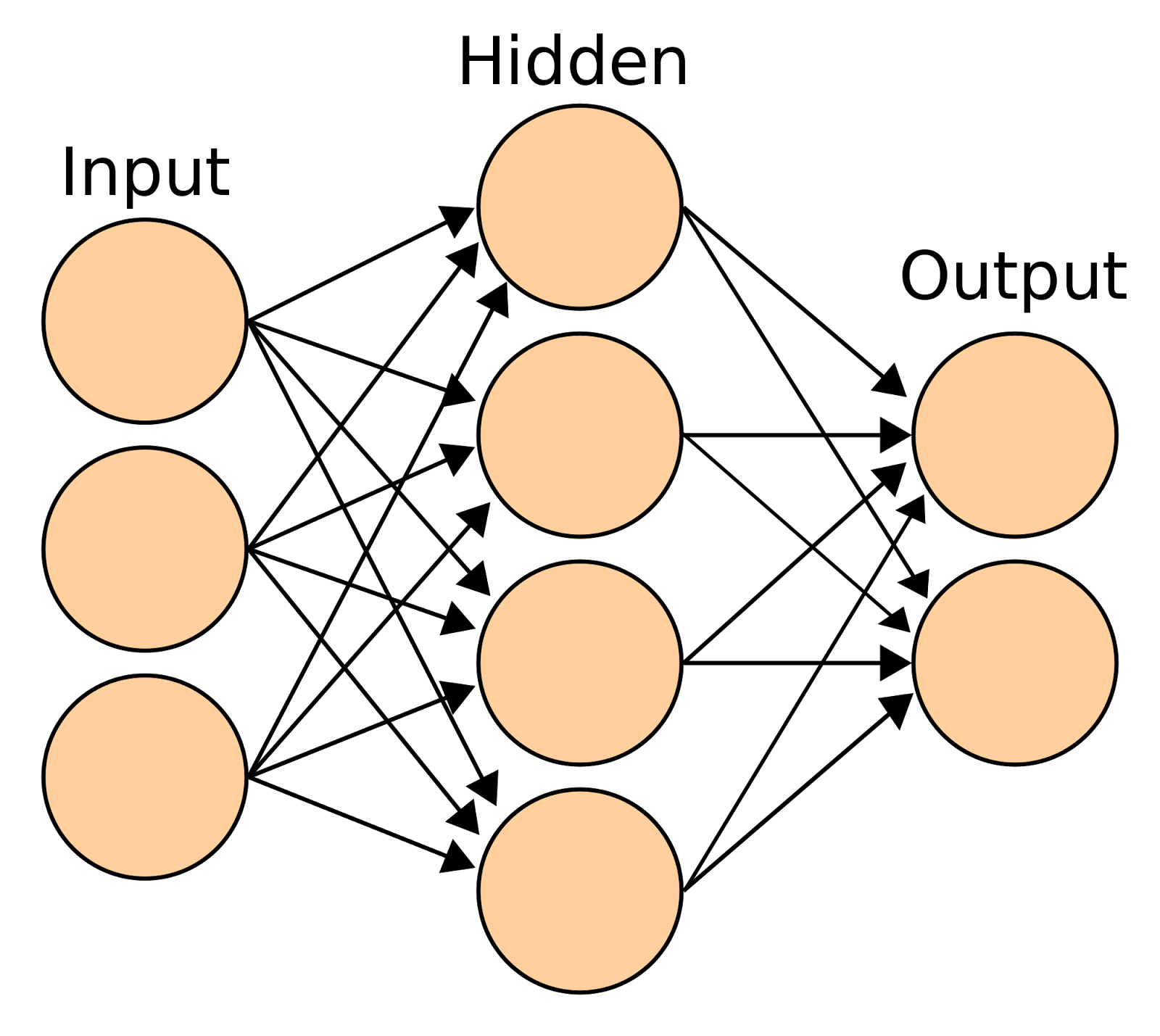

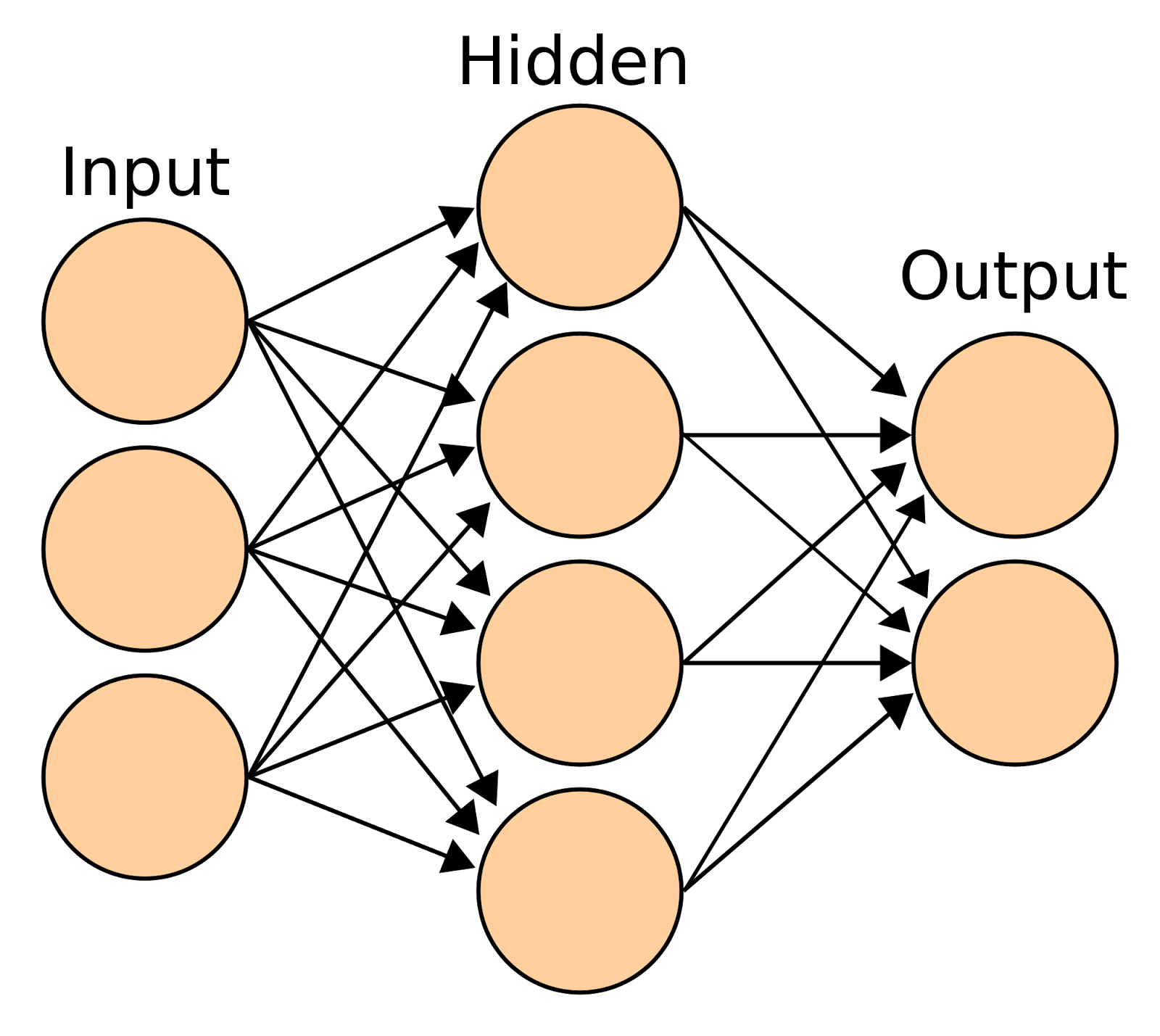

Di recente il CEO di Nvidia ha tenuto di recente un discorso sul “deep learning”, ovvero “machine learning” arricchito dall’analisi dei Big Data.

-

Secondo me il deep learning e la frase di Hobbes hanno un profondo legame.

-

Ci sono compiti che per un uomo sono molto complicati, come ad esempio la risoluzione di equazioni, che rispondono a delle semplici regole formali. Tradurre queste regole in algoritmi e` molto semplice.

-

Il cervello umano si spinge molto oltre: e` celebre la frase di un giudice della corte suprema americana (Potter Stewart) che nel tentativo di dare una definizione legale per distinguere il materiale pornografico dal non, scrisse: “lo riconosco quando lo vedo”.

-

Ci sono molte operazioni, come quello del riconoscere facce, immagini o testo (come i captcha) che per un umano sono piuttosto triviali.

-

Quale e` la risposta che il deep learning offre a questo problema?

-

Grazie ai Big Data le macchine hanno a disposizione una quantita` enorme di dati, spesso anche categorizzata dagli stessi utenti, che puo` essere sottoposta ad analisi statistica.

-

Nel 2014 Facebook ha presentato un algoritmo chiamato DeepFace che riconosce nel 97% dei casi i volti umani, anche se con poca luce o parzialmente coperti.

-

Project Adam e` un progetto della Microsoft che si occupa di riconoscimento delle immagini e di oggetti ed ha dimostrato la sua potenza riconoscendo con successo un Cardigan Corgi da un Pembroke Corgi (due cani praticamente identici che si distinguono principalmente per la densita` delle ossa).

-

Questa e` la potenza dell’apprendimento e dell’analisi statistica.

-

-

-

-  +

+ |

+

+

|

-

-

- |

+ |

+|

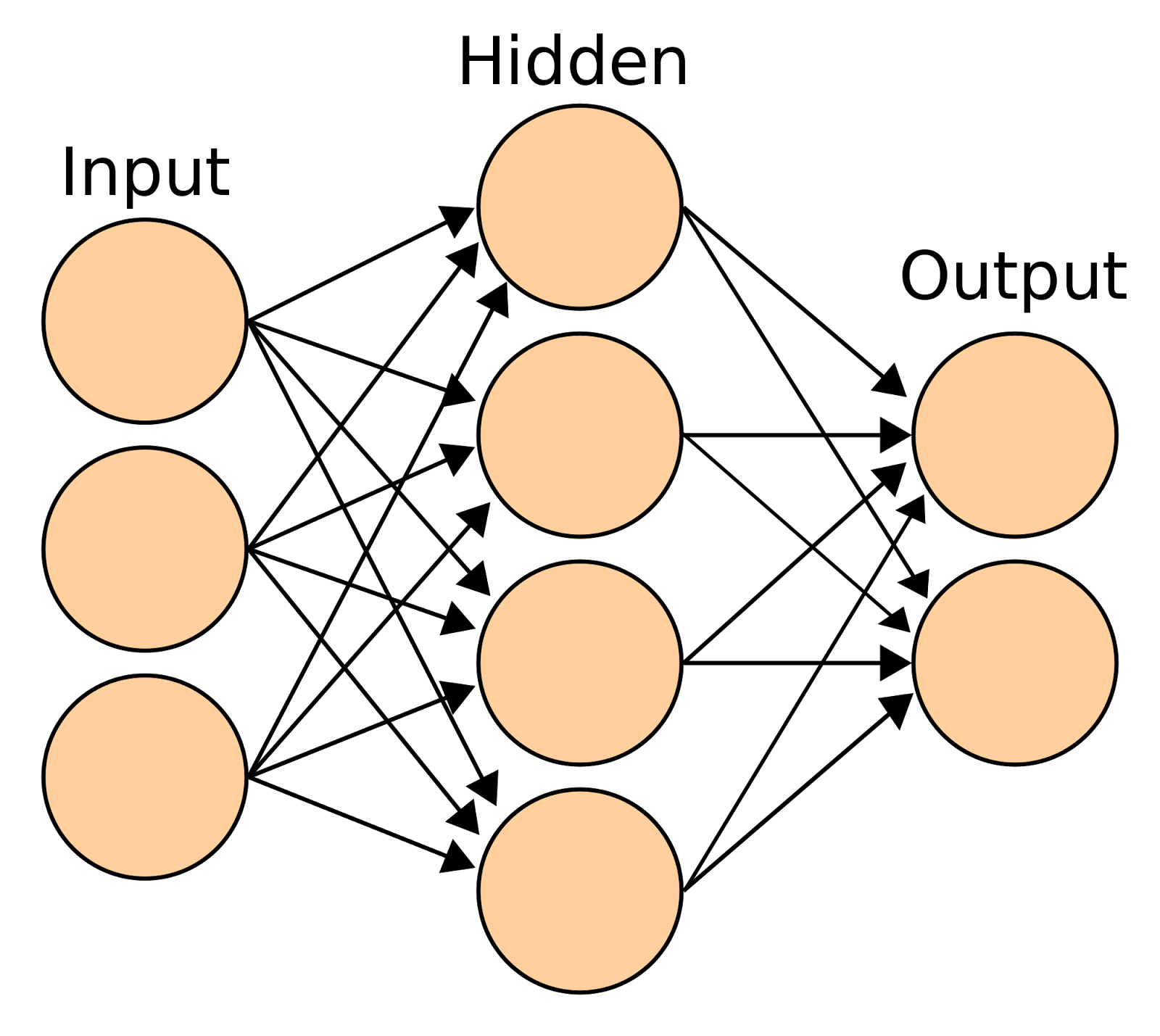

reti neurali, fonte

|

-

Se davvero riconoscere coincidesse con il ragionare si potrebbe dire che un computer e` capace di pensare; il sogno di Liebniz non si vedrebbe avverato ma il risultato ottenuto e` identico.

-

Ora mi chiedo, quale e` la differenza fra ragionare e pensare?

-

Non e` semplice dare una risposta definitiva, per quanto mi riguarda penso che sono entrambi processi mentali che hanno l’obiettivo di migliorare e aumentare la conoscenza. Quando l’attivita` del pensiero e` logica, ovvero e` diretta verso un obiettivo specifico (non vaga senza meta, come nello stream of consciousness) coincide con il ragionare.

-

Se si potesse dimostrare che un’intelligenza artificiale abbia la facolta` del pensiero ritengo che prima di procedere alla realizzazione di un cosi` maestoso progetto si dovrebbe ragionare su tutte le conseguenze etiche e morali di tali tecnologie. Per alcuni e` un rischio esistenziale, ovvero e` la creazione di un rivale dell’intelligenza umana.

-

Eppure Edsger Dijkstra, un pioniere della ricerca nel campo delle intelligenze artificiali ha affermato che: “chiedersi se un computer possa pensare e` come chiedersi se un sottomarino possa nuotare”.

-

Questo perche`? Un algoritmo di deep learning, un A.I. universale capace di analizzare ogni tipo di dato, rimane comunque un programma senza motivazioni, senza fini se non quelli che il suo creatore gli ha assegnato. Questo programma e` conscio della sua esistenza tanto quanto lo e` un foglio di carta, un documento di Excel o una stampante 3D.

-

Se si dovesse lavorare per creare un cervello “umano” in laboratorio si partirebbe proprio da questo, che e` un requisito necessario, che si potrebbe definire come molto piu` di una semplice “istruzione” che ci porta a dire: “io sono”, e delle volte dubitare anche di questo.

-

Francesco Mecca

+

+ Source

+

+

+

+

+

@@ -102,4 +91,4 @@ Se si dovesse lavorare per creare un cervello “umano” in laboratorio

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/_posts/_site/index.php/archives/101.html b/output/blog/2015/7/7/dodici-brevi-domande-sul-mondo-del-giornalismo-nellera-digitale/index.html

similarity index 51%

rename from _posts/_site/index.php/archives/101.html

rename to output/blog/2015/7/7/dodici-brevi-domande-sul-mondo-del-giornalismo-nellera-digitale/index.html

index e42d5d7..c4c54bc 100644

--- a/_posts/_site/index.php/archives/101.html

+++ b/output/blog/2015/7/7/dodici-brevi-domande-sul-mondo-del-giornalismo-nellera-digitale/index.html

@@ -1,103 +1,120 @@

-Premessa

+

+

+

+

+

+Dodici brevi domande sul mondo del giornalismo nell’era digitale | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ Dodici brevi domande sul mondo del giornalismo nell’era digitale

+

+

+ 07 July 2015

+

+

+ Premessa

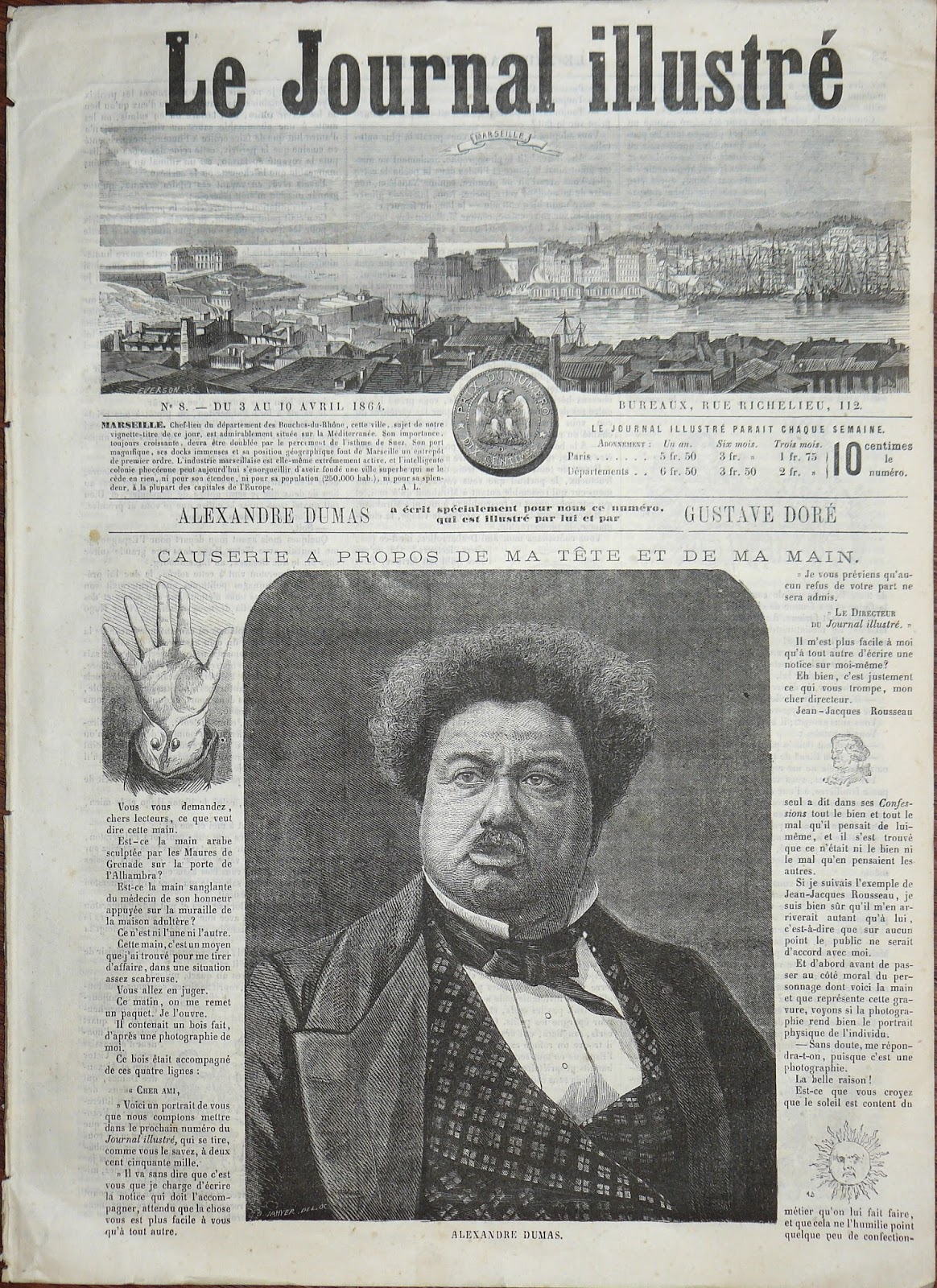

La Rivoluzione Digitale ha toccato la societa` in tutti i suoi aspetti, e fra questi ha anche minato le fondamenta di un settore, quello dell’informazione, alle fondamenta della nostra societa`.

-

La decentralizzazione delle fonti di informazione, che avviene attraverso i blog e le piattaforme online, la micro messaggistica istantanea e i tweet, i social media, ma piu` in generale tutti gli strumenti che Internet ci offre, hanno mutato radicalmente non solo il modo di fare giornalismo, ma il rapporto del cittadino digitale con l’informazione cartacea e digitale.

-

Per questo abbiamo posto 12 domande a Carla De Girolamo, vicecaporedattore di Panorama, basandoci sulle parole di Luca de Biase, il quale afferma che nel mondo dell’editoria la Rivoluzione Digitale e` stata una rivoluzione di tre nature: Francese, Copernica e Industriale.

-

-

-

-  +

+ |

+

+

|

-

-

- |

+ |

+|

fonte

|

-

- Societa`, Economia, Mezzi

-

-

-

- 1. Che business model ci sono nell’editoria dopo l’entrata del digitale?

-

+ Societa`, Economia, Mezzi

+

+ 1. Che business model ci sono nell’editoria dopo l’entrata del digitale?

Sul business model digitale c’e` ancora molta poca chiarezza, e non solo in Italia. Mentre c’e` la percezione netta che l’evoluzione normale della stampa sara` digitale, manca ancorala capacita` di mettere a frutto questa idea. Da un lato, tutti si aspettano di trovare online contenuti gratis. Dall’altro, gli investitori (che sulla carta sono disposti a spendere cifre consistenti per una pagina pubblicitaria), per Internet pagano meno di un decimo di quelle cifre. Quindi c’e` una grande spinta all’evoluione digitale dei contenuti, ma per ora non e` un modello di business sostenibile.

-

2. Ogni giorno ricevete piu` visite dai dispositi mobili o dai computer o tradizionale cartaceo?

-

Decisamente prevale il digitale. Mobile e fisso sono ormai quasi equivalenti, il mobile tra pochissimo prevarra`, dati i trend costanti di crescita.

-

**

-

- ** 3. Anna Masera ci ha mostrato che nonostante le regole del giornalismo siano rimaste le stesse, sono emersi nuovi ruoli, come ad esempio quello del social media manager. Che evoluzione ha subito il ruolo del giornalista?

-

+ 3. Anna Masera ci ha mostrato che nonostante le regole del giornalismo siano rimaste le stesse, sono emersi nuovi ruoli, come ad esempio quello del social media manager. Che evoluzione ha subito il ruolo del giornalista?**

Per ora in Italia ci sono figure di giornalisti che si evolvono, e che integrano alle capacita` e competenze tradizionali altre funzioni. Quindi una persona che normalmente si occupava di “desk”, per il lavoro online deve anche diventare social media manager, photo editor, videomaker… Insomma si assommano più funzioni in una sola persona, e a mio avviso e` la parte migliore e più divertente del lavoro sul settore digitale.

-

4. La Rivoluzione Digitale quali basi ha tolto al giornalismo? Quali ne ha create?

-

Il giornalismo di qualita` resta tale, anche sul digitale. Deve pero` necessariamente evolversi e, come detto, arricchirsi di nuove funzioni e nuove capacita`.

-

5. Prima dell’arrivo di Internet il giornalismo per molti aspetti equivaleva all’informazione. Ora ci sono nuovi media che si stanno appropriando di questa tautologia?

-

No. Prolifera l’informazione dei blog, anche grazie alla diffusione attraverso i social, ma le fonti più qualificate e più accreditate restano quelle dei grandi giornali.

-

- 6. Che strumenti fornisce Internet per costruire un tipo di informazione solida in una societa`

-

- costretta a cambiamenti cosi` veloci e spesso violenti?

-

+ 6. Che strumenti fornisce Internet per costruire un tipo di informazione solida in una societa`

+ costretta a cambiamenti cosi` veloci e spesso violenti?

Internet offre la possibilita` di confrontare in tempi rapidissimi diverse fonti, quindi di approfondire un argomento guardandolo da diverse angolazioni

-

-

-

-  +

+ |

+

+

|

-

-

- |

+ |

+|

fonte

|

-

7. Sono in crisi i giornali o i giornalisti?

-

E` in crisi la carta stampata. E quindi, di conseguenza, i giornalisti rischiano di perdere autorevolezza e indipendenza.

-

8. I giornalisti di Panorama hanno delle linee guida per il comportamento da tenere online?

-

Le linee guida sull’accuratezza e la serieta` dell’informazione e sul rispetto per i lettori non cambiano. Cambiano i modi di scrivere per il settore digitale rispetto al cartaceo.

-

**

-

- ** 9. Come e` cambiato il rapporto interdipendente fra giornalisti ed utenti/lettori?

-

+ 9. Come e` cambiato il rapporto interdipendente fra giornalisti ed utenti/lettori?**

Grazie ai social media il rapporto e` molto più stretto e immediato. Non tutti i giornalisti purtroppo sono ancora pronti a cogliere questa opportunita`.

-

**

-

- ** 10. Le regole del giornalismo sono davvero rimaste le stesse?

-

+ 10. Le regole del giornalismo sono davvero rimaste le stesse?**

Assolutamente si`.

-

**

-

- ** 11. Si puo` affermare che ora grazie ad Internet le 5 W alla base del giornalismo sono state passate ai cittadini?

-

+ 11. Si puo` affermare che ora grazie ad Internet le 5 W alla base del giornalismo sono state passate ai cittadini?**

No. I cittadini possono fare a loro volta informazione, ma difficilmente le 5W sono soddisfatte dagli articoli di un blog personale

-

- 12. Secondo Stefano Quintarelli con i nuovi social media il “fatto” si e` trasformato in

-

+ 12. Secondo Stefano Quintarelli con i nuovi social media il “fatto” si e` trasformato in

“opinione”, nel senso che il ruolo e l`importanza del primo ora e` stata oscurata dall’imporsi del secondo. Quanto c’e` di vero in questa frase?

-

Non può esserci opinione senza l’approfondimento di un fatto. Che quindi rimane prioritario.

-

@@ -111,3 +128,22 @@

Francesco Mecca

+

+ Source

+

+

+

+

+

Francesco Mecca

-

+

\ No newline at end of file

diff --git a/_posts/_site/index.php/archives/102.html b/output/blog/2015/7/7/la-rivoluzione-digitale-nella-professione-dellavvocato/index.html

similarity index 66%

rename from _posts/_site/index.php/archives/102.html

rename to output/blog/2015/7/7/la-rivoluzione-digitale-nella-professione-dellavvocato/index.html

index 9d7881f..524e6af 100644

--- a/_posts/_site/index.php/archives/102.html

+++ b/output/blog/2015/7/7/la-rivoluzione-digitale-nella-professione-dellavvocato/index.html

@@ -1,71 +1,105 @@

-Premessa

+

+

+

+

+

+La Rivoluzione Digitale nella Professione dell’Avvocato | Caught in the Net

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+ La Rivoluzione Digitale nella Professione dell’Avvocato

+

+

+ 07 July 2015

+

+

+ Premessa

Con l’avvento dell’informatizzazione e` notevolmente mutata la modalita` con cui l’avvocato svolge la propria professione; sinteticamente si puo` arrivare ad affermare che al di la` della partecipazione alle udienze e il ricevimento dei clienti, tutta l’attivita` si puo` svolgere con il computer nel proprio studio, senza alzarsi dalla poltrona.

-

Per quanto mi riguarda vorrei premettere che io sono un avvocato dipendente di un ente pubblico (l’INAIL) e pertanto unico mio cliente e` l’Istituto che io difendo sia in ambito giudiziario (cause legali) che extragiudiziario (composizione bonaria delle liti).

-

L’avvento dell’informatica ha modificato il modo di lavorare nella sua globalita`, vediamo pertanto le singole fasi dell’attivita`.

-

-

-

-  +

+ |

+

+

|

-

-

- |

+ |

+|

Immagine Pubblico Dominio, fonte Pixabay

|

-

- Ricerche Giurisprudenziali

-

+ Ricerche Giurisprudenziali

p { margin-bottom: 0.1in; direction: ltr; color: rgb(0, 0, 0); line-height: 120%; orphans: 2; widows: 2; }p.western { font-family: “Times New Roman”,serif; font-size: 12pt; }p.cjk { font-family: “Times New Roman”,serif; font-size: 12pt; }p.ctl { font-family: “Times New Roman”,serif; font-size: 12pt; }a:link { color: rgb(0, 0, 255); } Allorche` mi viene sottoposto un caso da esaminare devo effettuare ricerche sullo stato della giurisprudenza (esame delle pronunce dei Tribunali che hanno trattato casi analoghi) al fine di inquadrare giuridicamente la questione: in passato le ricerche venivano effettuate sfogliando le varie riviste giuridiche cartacee (pubblicate per lo piu` con raccolte che uscivano con cadenza trimestrale o addirittura annuale) dopo aver estrapolato dagli indici tutte le sentenze emesse su quel determinato argomento: la ricerca effettuata in questo modo richiedeva molto tempo dovendo passare in rassegna una molteplicità di riviste (generalmente la ricerca si effettua su un arco di tempo decennale) ed inoltre si era nell’impossibilita` di esaminare la giurisprudenza piu` recente; dal punto di vista pratico e logistico l’avvocato doveva disporre di grandi librerie per conservare le riviste cartacee. Debbo pero` riconoscere che la ricerca cartacea offriva la possibilità di venire a conoscenza di sentenze emesse su altri argomenti (che rivestivano interesse per altre pratiche: cio` comporta un grande arricchimento professionale) in quanto passando in rassegna gli indici l’attenzione cadeva anche su altre fattispecie.

-

Ora la ricerca viene fatta digitalmente, si consultano le varie banche dati online e inserendo la parola chiave (argomento o riferimenti normativi o anche autorita` giudiziaria) si viene subito in contatto con numerosissime sentenze. In questo modo la ricerca e` piu` veloce, puo` essere agevolmente fatta su archi temporali molto lunghi ma soprattutto si possono conoscere sentenze emesse di recente in quanto la pubblicazione non passa attraverso la stampa; tra l’altro per un avvocato è molto importante conoscere le ultime sentenze in senso temporale in quanto e` utilissimo aggiornarsi sugli indirizzi giurisprudenziali più recenti. C’e` anche un altro aspetto dal punto di vista pratico: non e` piu` necessario avere i grandi spazi richiesti dalle librerie (tale fatto non e` da sottovalutare viste le peculiarita` del mercato immobiliare).

-

Il limite della ricerca telematica (rispetto alla ricerca cartacea) e` costituito dal fatto che la ricerca si rivela molto piu` specifica, e` molto più circoscritta e quindi non si viene “casualmente ” a conoscenza di sentenze che riguardano altre fattispecie; cio` secondo il mio parere e` un aspetto negativo, che mi fa un po` rimpiangere la ricerca cartacea, perche` in quel caso, come ho precisato sopra, si raccoglievano molti stimoli (forse oggi si privilegia il fattore tempo?).

-

- Posta, email e PEC

-

+ Posta, email e PEC

Un’altra grande rivoluzione si e` verificata nell’ambito della corrispondenza che l’avvocato deve tenere con il cliente e con la controparte.

-

Mentre prima tutte le lettere e diffide venivano inoltrate mediante il servizio postale richiedendo quindi la necessita` di recarsi presso l’Ufficio stesso e, sostenere il costo della spedizione ed attendere il recapito della corrispondenza ora tale attivita` viene svolta con l’email, cosicche` non si esce dallo studio, non si sostengono costi ed inoltre il recapito e` immediato e anche la risposta puo` sopraggiungere immediatamente: e` evidente la facilita` di comunicazione! A cio` si aggiunga che ora con l’introduzione della PEC le mail hanno le stesso valore delle raccomandate postali. Io ritengo che tale sistema innovativo sia importantissimo in quanto velocizza le comunicazioni ed abbatte i costi, eliminando anche i rischi dei disguidi postali (materiale perdita della corrispondenza). A cio` si aggiunga anche che avendo tutta la corrispondenza come archivio digitale la successiva consultazione della stessa puo` avvenire in modo agevole ed immediato.

-

- Processo Telematico

-

+ Processo Telematico

Ora (dal primo gennaio 2015) anche gli uffici Giudiziari hanno preso atto dell’attivita` informatica permettendo la possibilita` di formare fascicoli digitali. Tutte le cause possono essere introdotte telematicamente cosicche` l’avvocato puo` depositare atti e comunicarli alla controparte senza uscire dal proprio studio. Allo stesso modo riceve le comunicazione dagli uffici del Tribunale (la cancelleria) e gli atti dei colleghi. In questo modo per depositare un atto non ci si deve piu` materialmente recare in Tribunale ed essere legati agli orari di apertura dell’Ufficio, in quanto la legge permette che l’avvocato trasmetta l’atto entro le ore 24 del giorno di scadenza , con la conseguenza che i tempi si sono dilatati, anche se in effetti non e` consigliabile fare un atto all’ultimo minuto in quanto talvolta (per lo meno come si sta verificando in questa prima fase) la trasmissione telematica non va a buon fine, cosicche` si puo` incorrere in decadenze. Anche in questo caso tutte le attivita` sono velocizzate e soprattutto mi arrivano immediatamente le comunicazioni del Tribunale, il che` nella mia attivita` non e` di poco conto.

-

- Acquisizione Documentazione

-

+ Acquisizione Documentazione

Un altro aspetto molto importante che ha agevolato l’attivita` legale e` quello che riguarda il reperimento della documentazione necessaria per la corretta e completa istruzione della pratica.

-

Nel momento in cui l’avvocato ha necessita` di visionare e/o allegare un documento, lo richiede al cliente o agli uffici preposti (es: uffici finanziari, enti locali, camere di commercio…) a mezzo mail e sollecitamente la controparte glielo puo` trasmettere telematicamente: il cliente non deve recarsi dall’avvocato per portare il documento ne` l’avvocato deve accedere ai vari uffici (come al catasto per richiedere una visura). Pensate in una grande citta` quanto tempo (e costi) richiedono tali attivita`, ora ogni cosa puo` essere fatta indipendentemente dal luogo in cui ci si trova!

-

- Indagini sui Social Network

-

+ Indagini sui Social Network

Ora l’avvocato puo` raccogliere notizie anche solo digitando nomi e fatti sui motori di ricerca: in questo modo vengo a conoscenza di indirizzi, recapiti telefonici e altre notizie che riguardano il soggetto e/o il fatto che mi interessa. Nello specifico premetto che la mia attivita` si esplica anche nell’esame di pratiche che riguardano il riconoscimento di eventi lesivi come infortuni sul lavoro. Precisamente determinate categorie di lavoratori possono chiedere all’INAIL il riconoscimento di eventi lesivi come infortuni sul lavoro con conseguenti erogazioni economiche e sanitarie dal parte dell’INAIL in loro favore. Facciamo l’esempio che un lavoratore denunci una lesione come conseguente all’esplicamento della propria attivita` lavorativa adducendo una descrizione del fatto: e` capitato che facendo un riscontro su Facebook il soggetto raccontava di essersi fatto male mentre giocava a calcetto: in questo caso l’evento non viene riconosciuto e addirittura si potrebbe presentare una denuncia per truffa. Recentemente gli organi di informazione hanno divulgato il caso di quel signore che usufruiva dei permessi INPS per assistere il genitore invalido mentre scriveva su Facebook che in quei medesimi giorni era all’estero per seguire i campionati sportivi!

-

Quindi cio` che voglio dire e` che l’accesso ai social network costituisce in sistema per reperire informazioni e/o riscontri circa fatti denunciati dagli utenti, raccogliendo così elementi utili per esaminare compiutamente una pratica e arrivare così ad una piu` puntuale decisione legale.

-

-

-

-  +

+ |

+

+

|

-

-

- |

+ |

+|

Immagine Pubblico Dominio, fonte Pixabay

|

-

Cio` che ho messo in evidenza sono gli aspetti e le novita` piu` eclatanti introdotte dalla informatizzazione e che a mio parere sono molto positivi (soprattutto per tutti gli aspetti di velocizzazione ed efficienza che pongono in essere) permettendo anche di svolgere l’attivita` legale con maggiore approfondimento (avendo a disposizione di fatto piu` strumenti) e maggiore tempestivita`, considerando anche in quest’ambito le potenzialita` della ulteriore strumentazione informatica di cui il professionista puo` dotarsi.

-

Avv. Emanuela Andreozzi

@@ -74,4 +108,24 @@

Avvocatura Regionale INAIL delle Marche

-

+

+ Source

+

+

+

+

+

+

+

diff --git a/_posts/2015-07-07-la-rivoluzione-digitale-nella-professione-dellavvocato.md b/output/blog/2015/7/7/la-rivoluzione-digitale-nella-professione-dellavvocato/index.md

similarity index 94%