08 May 2015

Quando ogni giorno ci connettiamo al web lo facciamo con dei presupposti di cui magari non siamo consapevoli, ma che sono alla base della nostra esperienza in rete.

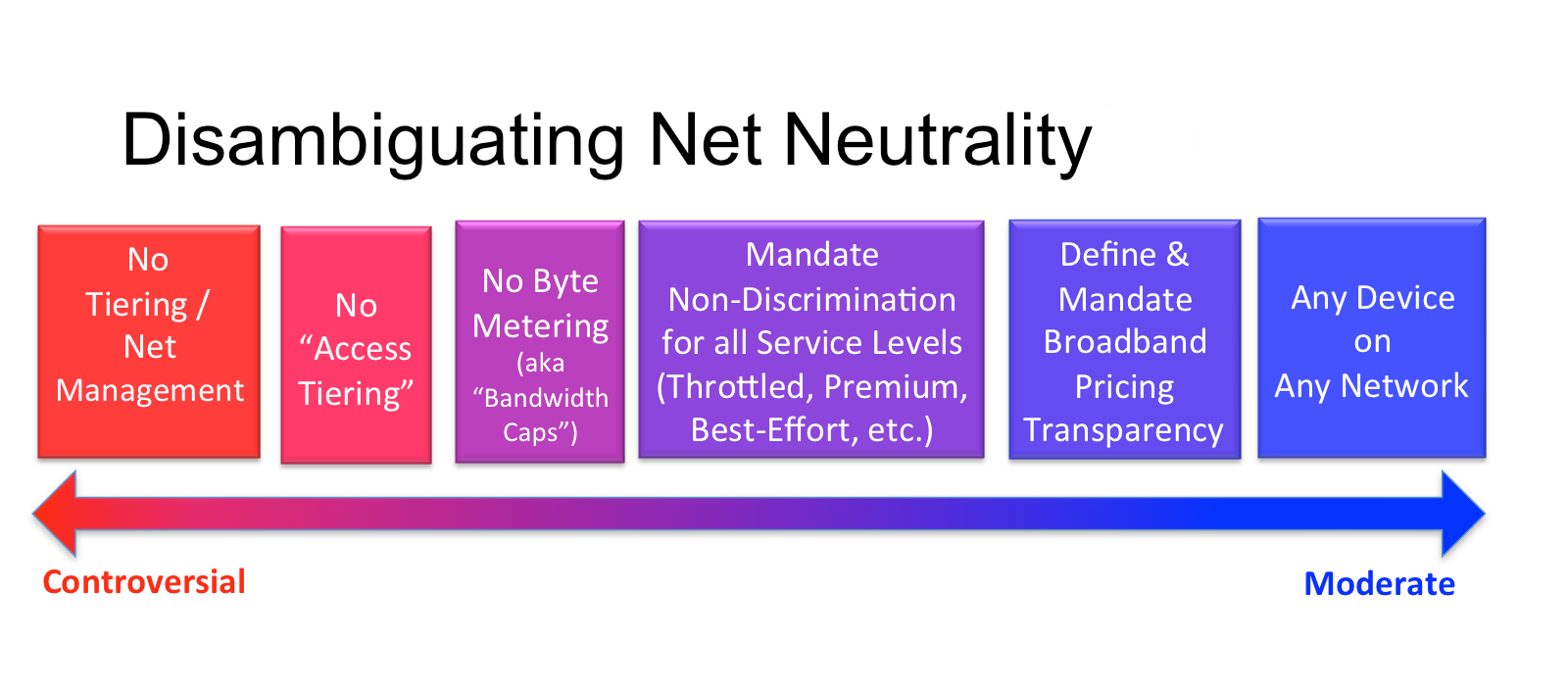

Presupponiamo che possiamo accedere a qualsiasi sito web che desideriamo e che la velocita` a cui accediamo a questo sito web dipenda solamente da quanto paghiamo il nostro provider. Ogni servizio che noi usiamo nel web, che sia lo streaming di video da Youtube, l’upload di foto su Flickr, l’invio di piccoli messaggi di testo su qualche IRC e tanto altro, non puo` essere soggetto a discriminazioni da parte di chi fornisce la connessione. Questi sono i principi della Net Neutrality.

Il 26 febbraio scorso FCC (la Commissione Federale per le Comunicazioni negli Stati Uniti) ha riaffermato la validita` di queste regole che in precedenza gli ISP avevano provato ad abolire. Abolire come?

Il 23 aprile 2014 era stata lanciata la proposta di introdurre delle “corsie preferenziali” a cui i giganti del web avrebbero potuto abbonarsi per usufruire di una maggiore velocita` di connessione verso i terminali degli utenti.

Costruire delle corsie preferenziali in realta` fornisce la possibilita` di limitare il traffico dei siti non abbonati piuttosto che aumentare la velocita` di connessione di questi ultimi.

Non solo questa possibilita` minerebbe la equality a fondamento del Web ma permetterebbe agli ISP di scegliere quali servizi internet (non solo web!) gli utenti possano utilizzare.

|

|

fonte (si ringrazia l’autore per la disponibilita` alal pubblicazione dell’immagine)

|

Abbiamo gia` avuto dimostrazione che pratiche simili possono avvenire: in Italia Vodafone limita il traffico p2p degli utenti .

Alcuni provider, (tra questi la maggior parte ha origine negli USA) nei loro contratti vietano l’utilizzo di TOR, pena l’annullamento del contratto stesso.

|

|

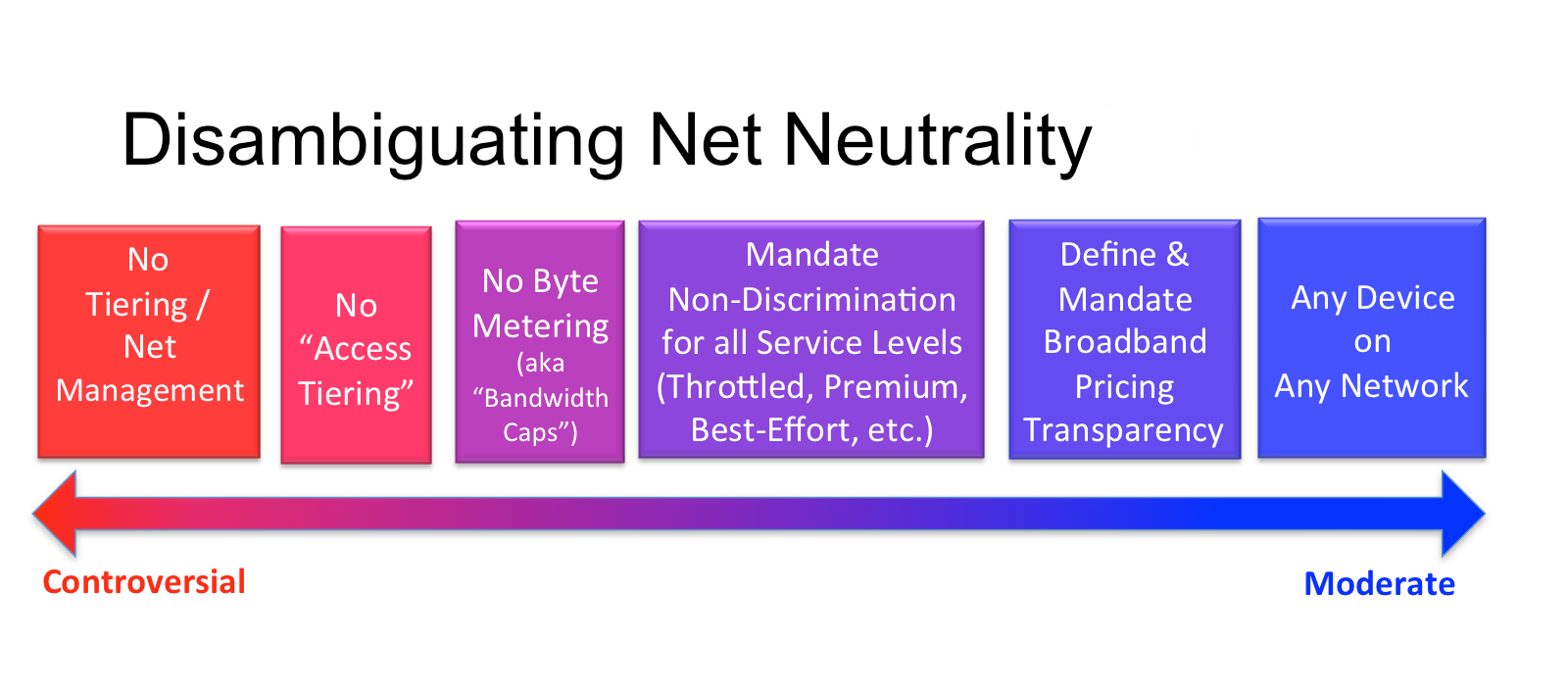

si ringrazia John Oliver per il grafico, gli utenti di reddit per le aggiunte

|

Ancora peggio, un anno fa Comcast impose a Netflix (servizio di streaming USA) il pagamento di una notevole cifra, altrimenti avrebbero provveduto a diminuire la banda dedicata al servizio. Effettivamente durante le negoziazioni fra le due aziende Comcast dimostro` il suo potere tagliando la banda destinata al servizio. In questo modo Netflix fu costretto ad accettare le imposizioni del provider per non perdere i propri utenti.Rispetto alle aziende come Google o Facebook o alle agenzie governative, gli ISP hanno il controllo diretto e indiscriminato sulla nostra connessione. Eliminare la Net Neutrality richiede anche che i provider monitorino attivamente la nostra connessione per bloccare o diminuire la banda verso certe destinazioni.

Gli ISP potrebbero richiedere di connettersi obbligatoriamente attraverso i loro servizi senza la possibilita` di utilizzare un canale alternativo criptato: ogni protocollo che garantisce la nostra liberta` nel web (i2p, TOR, Freenet, ma anche semplicemente una VPN) non puo` operare senza le basi della network neutrality.

Francesco Mecca

04 May 2015

Sono di un italiano, Davide Dormino, le tre statue che rappresentano tre eroi contemporanei che hanno combattuto per le liberta` del singolo e contro l’oppressione dello Stato: Manning, Assange, Snowden.

L’opera si trova a Berlino.

Francesco Mecca

28 Apr 2015

Questo blog non puoessere <a href="http://www.greatfirewallofchina.org/index.php?siteurl=caught-in-thenet.blogspot.it" rel="nofollow" target="_blank">visualizzato</a> in Cina.<br />A partire dal 1993 mentre molti altri Stati si occupavano delle leggi sul cyber crimine il CCP (Chinese Communist Party) ha dato inizio ad una delle piu grandi operazioni di censura moderna mai messa in atto: il Grande Firewall Cinese.

“If you open the window for fresh air, you have to expect some flies to blow in.”

“Se apri la finestra per far entrare un po` di aria fresca, anche delle mosche entreranno”

Questa el’ideologia alla base del blocco, che tecnicamente e il piusofisticato sistema di filtri automatizzato adoperato nell’obiettivo di sradicare il diritto alla liberta di espressione e del web libero per i netizen cinesi.

Il blocco avviene tramite queste tecnologie:

- Blocco IP per tutti i protocolli web;

- Reindirizzamento tramite DNS;

- Filtering dell’URL;

- Filtering dei pacchetti TCP : se contengono determinate keyword vengono terminati; questo colpisce in particolar modo i motori di ricerca e i blog, come questo, che contengono parole nel’ indice del Grande Firewall;

- Se una connessione TCP e` stata precedentemente bloccata i tentativi futuri vengono bloccati per un periodo di tempo;

- Blocco VPN attraverso l’apprendimento progressivo dei metodi utilizzati per criptare i canali.

Inoltre per facilitare i blocchi a partire dal 2011 alcune macchine eseguono delle connessioni a computer esterni alla Cina ed attraverso il “deep packet inspection” raccolgono informazioni utili per ampliare le capacitadel Great Firewall. Questo e quanto estato raccolto in varie analisi, il governo cinese non e completamente trasparente sui metodi usati e fino a che punto i dati analizzati dalle macchine vengano poi raccolti ed ispezionati per profilari utenti “pericolosi”.

|

|

Muro.

|

|

La censura non solo infrange il diritto inalienabile dell’uomo alla liberta, ma crea intorno alla societa che ne e` vittima una sorta di bolla la quale scherma dai cambiamenti esterni e fa da cuscinetto a tutti i moti turbolenti interni.

In moltissimi Stati europei molti siti vengono bloccati (talvolta con un semplice DNS poisoning) e quindi il cittadino in molti casi non e`consapevole che non puo` accedere ad una risorsa, oppure sceglie di adottare tecniche per circumnavigare il blocco.

In Cina invece quando lo Stato oltre che alla censura sceglie di adoperare contromisure oppressive nei confronti dei “fuorilegge” si crea un il Panopticon di Michael Foucault: ogni comportamente viene misurato dal punto di vista del “sospettabile” e da questo ne scaturisce la normalizzazione dell’individuo.

Judy Blume in uno dei suoi discorsi piu` celebri riguardo la censura e il mondo giovanile afferma:

“Non sono solo i libri bruciati ora che mi preoccupano. Sono i libri che non saranno mai scritti. i libri che non saranno mai letti. E tutto questo per la paura della censura”

Viviamo in un periodo di forte e radicale cambiamento, questo notevole avanzamento tecnologico non solo fornisce al censore tutti gli strumenti per perpetuare la sua tirannia, ma concede anche all’uomo gli strumenti per liberarsene e far volare libere le idee e i pensieri.

<div style="line-height:100%;margin-bottom:0;">

</div>

<div style="line-height:100%;margin-bottom:0;text-align:right;">

<span style="font-family:inherit;"><span style="font-style:normal;">Francesco Mecca </span></span>

</div>

<p>

<span style="font-family:inherit;"> </span>

</p>

23 Apr 2015

Lo scorso febbraio 4 ricercatori della Columbia University hanno ideato un attacco side channel in grado di penetrare la cache dei processori intel piu` recenti di qualsiasi OS.

L’attacco avviene attraverso l’uso di codice Javascript e analizza la cache di terzo livello del processore. Il pdf tecnico e` disponibile a questo indirizzo.

Di seguito una breve spiegazione dell’attacco.

– Attacco side channel: i dati vengono estratti da fenomeni fisici correlati al funzionamento del terminale: ritardi nella risposta, consumo della cpu,voltaggio e altro se misurati in maniera molto precisa e in correlazione ad eventi esterni permettono di capire che informazioni stava processando la CPU.

-Requisiti: un qualsiasi fra i browser piu` popolari, un processore intel 32 o 64 bit, almeno qualche minuto sulla pagina infetta.

-Come avviene l’attacco: il codice Javascript permette al vettore di occupare una piccola parte di cache di cache e poi va a misurare il ritardo in una nuova lettura e controllando se altri processi la stanno usando. Se questa azione viene compiuta per tutte le “linee” della cache senza interruzioni permette di avere dati relativi all’utilizzo della CPU. Con analizi avanzate si possono stabilire a partire daqueste informazioni in alcuni casi i movimenti del mouse, l’accesso alle risorse, i tasti premuti.

-Come evitare l’infezione: non permettere al browser di attivare i javascript e evitare di tenere aperte pagine web mentre si compiono azioni sensibili, questi due sono gli unici metodi al momento. I ricercatori hanno deciso di non rilasciare alcun proof of concepit prima del rilascio di patch per i browser.

Francesco Mecca

19 Apr 2015

Sai come qualche volta se sbagli a digitare il nome di un file nella bash, questa corregge il tuo spelling e fa comunque partire il comando? Come quando si cambia directory, o si apre un file.

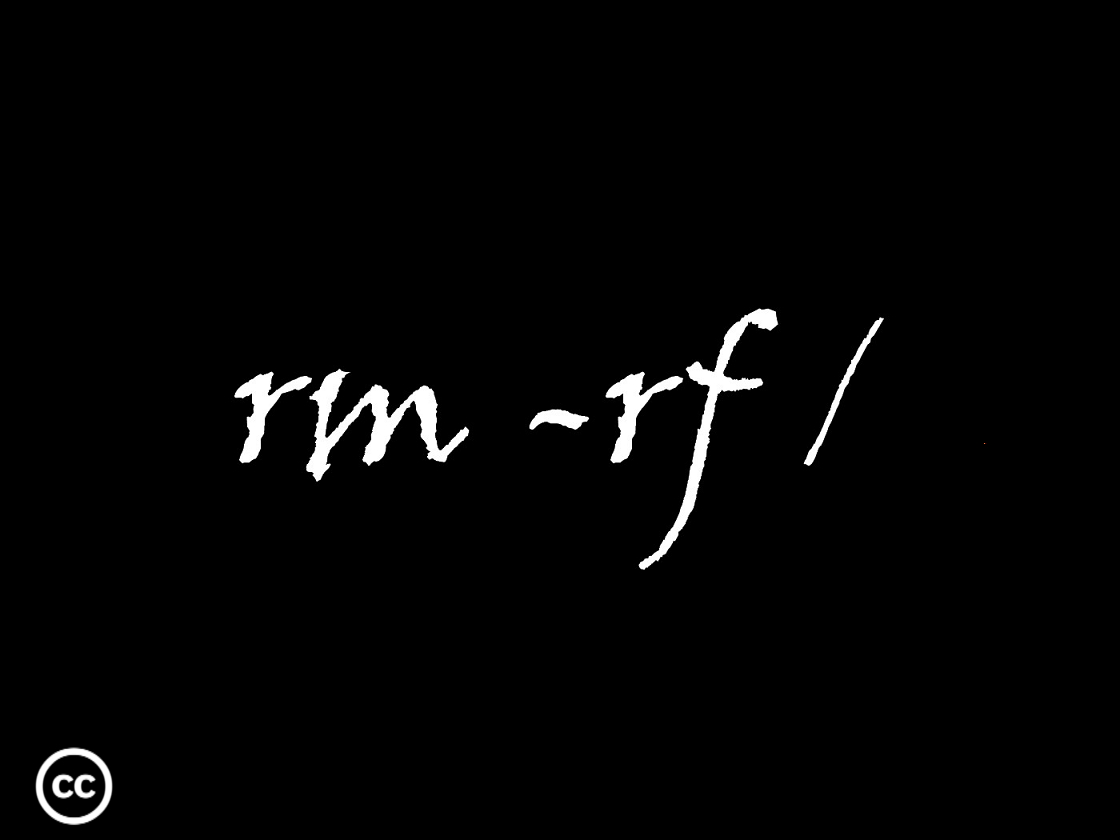

Io ho inventato Suicide Linux. Ogni volta –ogni volta- scrivi qualsiasi comando remoto non corretto, l’interprete lo risolve creativamente in un rm –rf / e pulisce il tuo hard drive.

È un gioco. Come camminare sul filo di un rasoio. Devi vedere quanto a lungo puoi continuare a usare il sistema operativo prima di perdere tutti i tuoi dati.

Aggiornamento 2011-12-26

Suicide Linux ora sembra essere un pacchetto di Debian. Spettacolare!

Una video dimostrazione è disponibile. La reazione del sistema operativo è attualmente piuttosto deludente. Penseresti che il sistema operativo faccia spuntare alcuni errori piuttosto urgenti se vai in giro a cancellare parti di esso?

Forse rm –rf / dovrebbe essere rimpiazzato con qualcosa che abbia impostato più flags dettagliati. In questo modo, quando esegui un comando sbagliato, ti viene detto immediatamente che le cose stanno per essere cancellate e tu hai una possibilità di combattere per annullare l’operazione prima che il tuo sistema diventi inoperabile. Questo ti permette di vedere quanto a lungo puoi lavorare e quanti documenti puoi perdere prima che il sistema fallisca interamente.

Un altro, un suggerimento un po’ più serio, se Suicide Linux cancella in maniera casuale un singolo file senza dirtelo ogni volta che fai un errore tipografico, può essere uno sguardo interessante nella stabilità del tuo sistema operativo e uno strumento educativo per la diagnosi e la riparazione dei sistemi corrotti. Non sto pretendendo che Suicide Linux abbia qualche merito genuino, certamente.

Aggiornamento 2015-04-18

La funzionalità correzione automatica che io ho originariamente descritto qui fu una caratteristica del primo sistema Linux che io abbia mai usato, così ho assunto che fosse come ogni sistema Linux lavorato di default. Da quando sono venuto a conoscenza che è un doodad extra completamente opzionale.

Gabriele Corso