29 Apr 2015

Questo blog non puoessere <a href="http://www.greatfirewallofchina.org/index.php?siteurl=caught-in-thenet.blogspot.it" rel="nofollow" target="_blank">visualizzato</a> in Cina.<br />A partire dal 1993 mentre molti altri Stati si occupavano delle leggi sul cyber crimine il CCP (Chinese Communist Party) ha dato inizio ad una delle piu grandi operazioni di censura moderna mai messa in atto: il Grande Firewall Cinese.

“If you open the window for fresh air, you have to expect some flies to blow in.”

“Se apri la finestra per far entrare un po` di aria fresca, anche delle mosche entreranno”

Questa el’ideologia alla base del blocco, che tecnicamente e il piusofisticato sistema di filtri automatizzato adoperato nell’obiettivo di sradicare il diritto alla liberta di espressione e del web libero per i netizen cinesi.

Il blocco avviene tramite queste tecnologie:

- Blocco IP per tutti i protocolli web;

- Reindirizzamento tramite DNS;

- Filtering dell’URL;

- Filtering dei pacchetti TCP : se contengono determinate keyword vengono terminati; questo colpisce in particolar modo i motori di ricerca e i blog, come questo, che contengono parole nel’ indice del Grande Firewall;

- Se una connessione TCP e` stata precedentemente bloccata i tentativi futuri vengono bloccati per un periodo di tempo;

- Blocco VPN attraverso l’apprendimento progressivo dei metodi utilizzati per criptare i canali.

Inoltre per facilitare i blocchi a partire dal 2011 alcune macchine eseguono delle connessioni a computer esterni alla Cina ed attraverso il “deep packet inspection” raccolgono informazioni utili per ampliare le capacitadel Great Firewall. Questo e quanto estato raccolto in varie analisi, il governo cinese non e completamente trasparente sui metodi usati e fino a che punto i dati analizzati dalle macchine vengano poi raccolti ed ispezionati per profilari utenti “pericolosi”.

|

|

Muro.

|

|

La censura non solo infrange il diritto inalienabile dell’uomo alla liberta, ma crea intorno alla societa che ne e` vittima una sorta di bolla la quale scherma dai cambiamenti esterni e fa da cuscinetto a tutti i moti turbolenti interni.

In moltissimi Stati europei molti siti vengono bloccati (talvolta con un semplice DNS poisoning) e quindi il cittadino in molti casi non e`consapevole che non puo` accedere ad una risorsa, oppure sceglie di adottare tecniche per circumnavigare il blocco.

In Cina invece quando lo Stato oltre che alla censura sceglie di adoperare contromisure oppressive nei confronti dei “fuorilegge” si crea un il Panopticon di Michael Foucault: ogni comportamente viene misurato dal punto di vista del “sospettabile” e da questo ne scaturisce la normalizzazione dell’individuo.

Judy Blume in uno dei suoi discorsi piu` celebri riguardo la censura e il mondo giovanile afferma:

“Non sono solo i libri bruciati ora che mi preoccupano. Sono i libri che non saranno mai scritti. i libri che non saranno mai letti. E tutto questo per la paura della censura”

Viviamo in un periodo di forte e radicale cambiamento, questo notevole avanzamento tecnologico non solo fornisce al censore tutti gli strumenti per perpetuare la sua tirannia, ma concede anche all’uomo gli strumenti per liberarsene e far volare libere le idee e i pensieri.

<div style="line-height:100%;margin-bottom:0;">

</div>

<div style="line-height:100%;margin-bottom:0;text-align:right;">

<span style="font-family:inherit;"><span style="font-style:normal;">Francesco Mecca </span></span>

</div>

<p>

<span style="font-family:inherit;"> </span>

</p>

23 Apr 2015

Lo scorso febbraio 4 ricercatori della Columbia University hanno ideato un attacco side channel in grado di penetrare la cache dei processori intel piu` recenti di qualsiasi OS.

L’attacco avviene attraverso l’uso di codice Javascript e analizza la cache di terzo livello del processore. Il pdf tecnico e` disponibile a questo indirizzo.

Di seguito una breve spiegazione dell’attacco.

– Attacco side channel: i dati vengono estratti da fenomeni fisici correlati al funzionamento del terminale: ritardi nella risposta, consumo della cpu,voltaggio e altro se misurati in maniera molto precisa e in correlazione ad eventi esterni permettono di capire che informazioni stava processando la CPU.

-Requisiti: un qualsiasi fra i browser piu` popolari, un processore intel 32 o 64 bit, almeno qualche minuto sulla pagina infetta.

-Come avviene l’attacco: il codice Javascript permette al vettore di occupare una piccola parte di cache di cache e poi va a misurare il ritardo in una nuova lettura e controllando se altri processi la stanno usando. Se questa azione viene compiuta per tutte le “linee” della cache senza interruzioni permette di avere dati relativi all’utilizzo della CPU. Con analizi avanzate si possono stabilire a partire daqueste informazioni in alcuni casi i movimenti del mouse, l’accesso alle risorse, i tasti premuti.

-Come evitare l’infezione: non permettere al browser di attivare i javascript e evitare di tenere aperte pagine web mentre si compiono azioni sensibili, questi due sono gli unici metodi al momento. I ricercatori hanno deciso di non rilasciare alcun proof of concepit prima del rilascio di patch per i browser.

Francesco Mecca

19 Apr 2015

Sai come qualche volta se sbagli a digitare il nome di un file nella bash, questa corregge il tuo spelling e fa comunque partire il comando? Come quando si cambia directory, o si apre un file.

Io ho inventato Suicide Linux. Ogni volta –ogni volta- scrivi qualsiasi comando remoto non corretto, l’interprete lo risolve creativamente in un rm –rf / e pulisce il tuo hard drive.

È un gioco. Come camminare sul filo di un rasoio. Devi vedere quanto a lungo puoi continuare a usare il sistema operativo prima di perdere tutti i tuoi dati.

Aggiornamento 2011-12-26

Suicide Linux ora sembra essere un pacchetto di Debian. Spettacolare!

Una video dimostrazione è disponibile. La reazione del sistema operativo è attualmente piuttosto deludente. Penseresti che il sistema operativo faccia spuntare alcuni errori piuttosto urgenti se vai in giro a cancellare parti di esso?

Forse rm –rf / dovrebbe essere rimpiazzato con qualcosa che abbia impostato più flags dettagliati. In questo modo, quando esegui un comando sbagliato, ti viene detto immediatamente che le cose stanno per essere cancellate e tu hai una possibilità di combattere per annullare l’operazione prima che il tuo sistema diventi inoperabile. Questo ti permette di vedere quanto a lungo puoi lavorare e quanti documenti puoi perdere prima che il sistema fallisca interamente.

Un altro, un suggerimento un po’ più serio, se Suicide Linux cancella in maniera casuale un singolo file senza dirtelo ogni volta che fai un errore tipografico, può essere uno sguardo interessante nella stabilità del tuo sistema operativo e uno strumento educativo per la diagnosi e la riparazione dei sistemi corrotti. Non sto pretendendo che Suicide Linux abbia qualche merito genuino, certamente.

Aggiornamento 2015-04-18

La funzionalità correzione automatica che io ho originariamente descritto qui fu una caratteristica del primo sistema Linux che io abbia mai usato, così ho assunto che fosse come ogni sistema Linux lavorato di default. Da quando sono venuto a conoscenza che è un doodad extra completamente opzionale.

Gabriele Corso

19 Apr 2015

Tra i molti siti illegali del Deep Web uno molto popolare che si occupa di molte attività illegali, dalla vendita di carte di credito rubate all hacking di personal computer e server, è HackBB che nel 2013 fu soggetto a uno dei pù grossi furti mai avvenuti in rete da parte di un suo amministratore chiamato Boneless.

Boneless, guidato da quello che sembrava un’istancabile desiderio di migliorare i suoi coetanei criminali, era un utente del sito famoso per il contributo che diede per migliorarlo, infatti scrisse una guida su ogni cosa, da come convertire le carte di credito rubate in soldi a tutto quello che serviva per essere un criminale migliore. Le sue guide erano facili da leggere e scritte in modo informale e con il tono di un giovane talento che voleva aiutare i suoi studenti e provare la sua superiorità.

Dopo oltre due anni, nei quali scrisse molti manuali, Boneless fu ricompensato. Il fondatore di HackBB, OptimusCrime, decise infatti di promuoverlo a amministratore del sito, permettendogli di bannare utenti, modificare post, curare il sito. Nel 2012 Boneless prese anche il controllo del servizio di deposito di garanzia del sito, un servizio che serviva a due parti anonime per effettuare degli scambi usando una terza parte fidata, in questo caso HackBB, che tenesse i soldi fino a che l’affare fosse stato portato a termine.

Il 22 Marzo 2013 Boneless rubò tutti i soldi del fondo di garanzia, una somma di denaro ancora oggi ignota, e distrusse parzialmente il database di HackBB, intercettò molti messaggi privati dei membri del sito e li minacciò di diffondere le informazioni di cui era entrato in possesso. OptimusCrime disabilitò l’account di Boneless e riprese il controllo del sito. Pochi mesi dopo, il 15 Maggio, ci fu un’altro attacco nel sito dovuto al fatto che Boneless avesse creato, grazie ai suoi poteri di amministratore, una dozzina di account nascosti ai quali era stato concesso lo status di admin, dandogli l’opportunità di poter entrare nel sito anche dopo che il suo account era stato disabilitato.

Solo dopo molti mesi il proprietario del sito insieme a dei collaboratori fidati riuscirono a fermare gli attacchi. L’identità di Boneless, tuttavia, non fu mai scoperta poichè non condivise mai nessuna informazione personale ne i metodi che usò per svanire nel nulla.

Secondo alcuni amministartori del sito, tra cui OptimusCrime, Boneless vendette l’account al miglio offerente che portò avanti gli attacchi a HackBB, garantendosi così una grossa somma di denaro e l’anonimato.

fonti[dailydot.com]

Eugenio Corso

15 Apr 2015

|

|

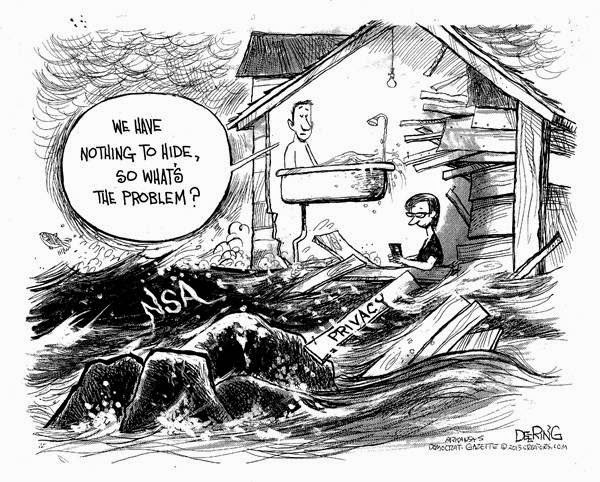

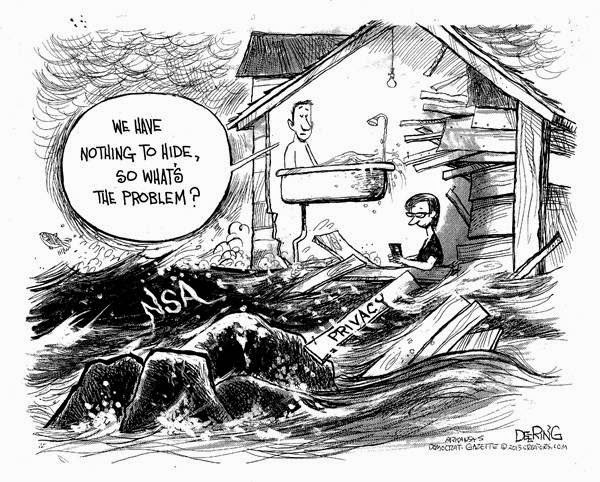

vignetta di John Deering (si ringrazia l’autore per la disponibilita` alla pubbilicazione)

|

Un normale cittadino inglese in due sole occasioni puo` ascoltare la frase: “se non hai nulla da nascondere non hai nulla da temere” in TV: durante lo spot di Elave e della causa farmaceutica Ovelle con i suoi spot NSFW, oppure nel motto del programma per la promozione delle CCTV in luoghi pubblici nelle strade del Regno Unito che recita: “If you’ve got nothing to hide, you’ve got nothing to fear”

Sfatiamo un mito comune

Questo argomento a favore dell’intercettazione di massa e a danno nei confronti diritto alla privacy e` spaventosamente comune e viene usato non solo dai governi o dagli istituti di sorveglianza ma comunemente per non esprimersi contro le operazioni di controllo governativo: e` una argomentazione piuttosto inconsapevole e fine a se stessa che non tiene conto di svariate implicazioni e permette ai governi di implementare lo stato di sorveglianza.

Innanzitutto la privacy e` controllo, non segretezza: la sorveglianza sociale ha il potere di eliminare il diritto di libera espressione, di libera associazione e di proprieta` personale.

Il controllo dei dati e` uno dei dibattiti piu` attuali nell’unione europea e proprio da qui nasce il termine di “privacy obliqua”, ovvero la possibilita` per le aziende di avere a propria disposizione i dati che il cittadino ha liberamente (ma spesso sensa saperlo) concesso loro.

Se hai i miei dati ho diritto ai tuoi

Uno Stato in cui tutte le mie attivita` (magari anche i pensieri) sono pubblici implica che nessuno possa nascondere questi dati; invece nella societa` attuale le agenzie governative come la NSA o anche solo i politici si nascondo spesso dietro il segreto e non acconsentono alla completa trasparenza delle loro azioni: si origina cosi` una intollerabile forma di disparita`.

A questo si aggiunge che non sei mai te stesso a decidere se hai qualcosa da nascondere, bensi` l’autorita`.

James Duane lo spiega cosi‘:

p { margin-bottom: 0.1in; line-height: 120%; }a:link { }“Estimates of the current size of the body of federal criminal law vary. It has been reported that the Congressional Research Service cannot even count the current number of federal crimes. These laws are scattered in over 50 titles of the United States Code, encompassing roughly 27,000 pages. Worse yet, the statutory code sections often incorporate, by reference, the provisions and sanctions of administrative regulations promulgated by various regulatory agencies under congressional authorization. Estimates of how many such regulations exist are even less well settled, but the ABA thinks there are nearly 10,000”

p { margin-bottom: 0.1in; line-height: 120%; }a:link { }Con le parole di Bruce Schneier: “se mi dai sei linee scritte di pugno dall’uomo piu` onesto, potrei trovare qualche motivo per farlo impiccare!”.

A questo si aggiunge che non e` sempre la verita` la paladina dei nostri diritti: spesso i pregiudizi sociali a cui si aggiunge la manipolazione dei mass media porta un innocente ad essere dichiarato colpevole falsamente ed innanzitempo.

Ben oltre il sostrato sociale

La sorveglianza di massa determina uno spaventoso cambiamento comportamentale: ogni gesto che l’individuo si trovera` a compiere non verra` analizzato secondo il binomio legale-illegale, bensi` secondo la domanda: “E` un comportamento sospetto? L’autorita` come puo` valutare questa mia azione?”. Si perde ogni confine certo per finire nel limbo dell’incertezza e del timore.

Nella societa` attuale un imputato è considerato non colpevole sino a condanna definitiva ovvero non spetta all’imputato dimostrare la sua innocenza ma è compito degli accusatori dimostrarne la colpa. La presunzione di innocenza al contrario non trova posto in uno stato di controllo a cui potrebbe bastare l’analisi di un’idea non ancora messa in atto per processare un cittadino.

Due torti a volte fanno un giusto

Per quale motivo in molti stati si prende in considerazione il matrimonio omosessuale?

Il sistema democratico permette a chi lotta attraverso mezzi leciti di ottenere riconosciuti I propri diritti, ma in molti casi queste vittorie legali non sarebbero state possibili se qualcuno non avesse in precedenza commesso il reato infrangendo la legge. Come puo` lo Stato decidere o meno sul matrimonio omosessuale se nessuno avesse visto o avesse preso parte in relazioni con persone dello stesso sesso?

Quando si dispone di tutti gli strumenti per un tecnocontrollo effettivo ogni potenziale fuorilegge verrebbe perseguitato.

Nulla da nascondere?

“Diventiamo individui attraverso la scoperta che possiamo nascondere qualcosa negli altri” afferma Emilio Mordini.

La semplice verita` e` che non serriamo le persiane per nascondere crimini e misfatti, le esperienze anche piu` ingenue dell’individuo si riflettono nell’intimita`, “che al giorno d’oggi, e` il Santo Graal”.

Francesco Mecca