15 Apr 2015

|

|

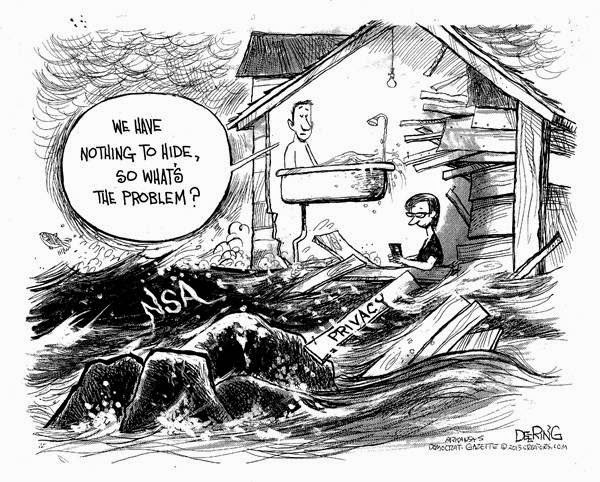

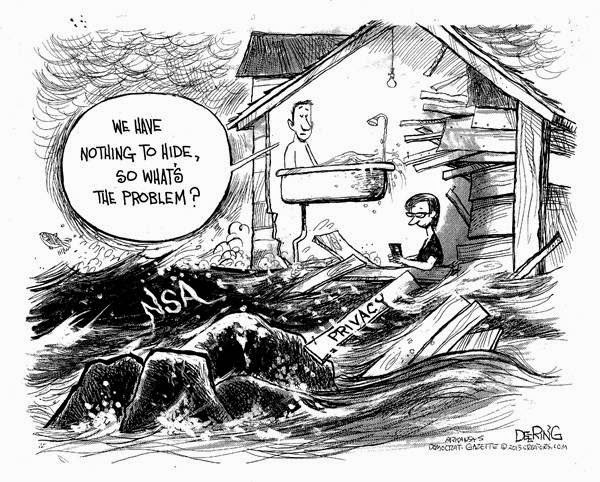

vignetta di John Deering (si ringrazia l’autore per la disponibilita` alla pubbilicazione)

|

Un normale cittadino inglese in due sole occasioni puo` ascoltare la frase: “se non hai nulla da nascondere non hai nulla da temere” in TV: durante lo spot di Elave e della causa farmaceutica Ovelle con i suoi spot NSFW, oppure nel motto del programma per la promozione delle CCTV in luoghi pubblici nelle strade del Regno Unito che recita: “If you’ve got nothing to hide, you’ve got nothing to fear”

Sfatiamo un mito comune

Questo argomento a favore dell’intercettazione di massa e a danno nei confronti diritto alla privacy e` spaventosamente comune e viene usato non solo dai governi o dagli istituti di sorveglianza ma comunemente per non esprimersi contro le operazioni di controllo governativo: e` una argomentazione piuttosto inconsapevole e fine a se stessa che non tiene conto di svariate implicazioni e permette ai governi di implementare lo stato di sorveglianza.

Innanzitutto la privacy e` controllo, non segretezza: la sorveglianza sociale ha il potere di eliminare il diritto di libera espressione, di libera associazione e di proprieta` personale.

Il controllo dei dati e` uno dei dibattiti piu` attuali nell’unione europea e proprio da qui nasce il termine di “privacy obliqua”, ovvero la possibilita` per le aziende di avere a propria disposizione i dati che il cittadino ha liberamente (ma spesso sensa saperlo) concesso loro.

Se hai i miei dati ho diritto ai tuoi

Uno Stato in cui tutte le mie attivita` (magari anche i pensieri) sono pubblici implica che nessuno possa nascondere questi dati; invece nella societa` attuale le agenzie governative come la NSA o anche solo i politici si nascondo spesso dietro il segreto e non acconsentono alla completa trasparenza delle loro azioni: si origina cosi` una intollerabile forma di disparita`.

A questo si aggiunge che non sei mai te stesso a decidere se hai qualcosa da nascondere, bensi` l’autorita`.

James Duane lo spiega cosi‘:

Estimates of the current size of the body of federal criminal law vary. It has been reported that the Congressional Research Service cannot even count the current number of federal crimes. These laws are scattered in over 50 titles of the United States Code, encompassing roughly 27,000 pages. Worse yet, the statutory code sections often incorporate, by reference, the provisions and sanctions of administrative regulations promulgated by various regulatory agencies under congressional authorization. Estimates of how many such regulations exist are even less well settled, but the ABA thinks there are nearly 10,000”

Con le parole di Bruce Schneier:

“se mi dai sei linee scritte di pugno dall’uomo piu` onesto, potrei trovare qualche motivo per farlo impiccare!”.

A questo si aggiunge che non e` sempre la verita` la paladina dei nostri diritti: spesso i pregiudizi sociali a cui si aggiunge la manipolazione dei mass media porta un innocente ad essere dichiarato colpevole falsamente ed innanzitempo.

Ben oltre il sostrato sociale

La sorveglianza di massa determina uno spaventoso cambiamento comportamentale: ogni gesto che l’individuo si trovera` a compiere non verra` analizzato secondo il binomio legale-illegale, bensi` secondo la domanda: “E` un comportamento sospetto? L’autorita` come puo` valutare questa mia azione?”. Si perde ogni confine certo per finire nel limbo dell’incertezza e del timore.

Nella societa` attuale un imputato è considerato non colpevole sino a condanna definitiva ovvero non spetta all’imputato dimostrare la sua innocenza ma è compito degli accusatori dimostrarne la colpa. La presunzione di innocenza al contrario non trova posto in uno stato di controllo a cui potrebbe bastare l’analisi di un’idea non ancora messa in atto per processare un cittadino.

Due torti a volte fanno un giusto

Per quale motivo in molti stati si prende in considerazione il matrimonio omosessuale?

Il sistema democratico permette a chi lotta attraverso mezzi leciti di ottenere riconosciuti I propri diritti, ma in molti casi queste vittorie legali non sarebbero state possibili se qualcuno non avesse in precedenza commesso il reato infrangendo la legge. Come puo` lo Stato decidere o meno sul matrimonio omosessuale se nessuno avesse visto o avesse preso parte in relazioni con persone dello stesso sesso?

Quando si dispone di tutti gli strumenti per un tecnocontrollo effettivo ogni potenziale fuorilegge verrebbe perseguitato.

Nulla da nascondere?

“Diventiamo individui attraverso la scoperta che possiamo nascondere qualcosa negli altri” afferma Emilio Mordini.

La semplice verita` e` che non serriamo le persiane per nascondere crimini e misfatti, le esperienze anche piu` ingenue dell’individuo si riflettono nell’intimita`, “che al giorno d’oggi, e` il Santo Graal”.

Francesco Mecca

13 Apr 2015

La BPC, Belgian Privacy Commision, il 31 marzo ha pubblicato un documento investigativo sulle policy di Facebook e da questa indagine e` emersa una violazione delle leggi europee sul tracciamento online.

Ogni volta che un utente non loggato, o perfino senza account sul social network, visita una pagina che incorpora il bottone “like” o altri plugin sociali riceve un piccolo file di testo chiamato cookie che incorpora una miriade di informazioni e la propria attivita` online in toto. Anche se si ha scelto per l’opt out un particolare cookie chiamato ‘datr‘ contenente un ID unico viene scaricato e mantenuto nella cache del browser identificando il computer dell’utente in maniera indistinguibile.

Per quale motivo Facebook usa questo sistema di tracciamento?

Questo metodo di raccolta dati permette all’azienda di Mountan View di creare profili ombra a loro volta integrati dai dati forniti da altri utenti.

Uno “shadow profile” e` un file archiviato nei server di Facebook e collegato univocamente ad un utente online: non e` assolutamente differente da un profilo vero e proprio se non che non e` pubblico e generato ad insaputa del proprietario dei dati.

Quando un membro di Facebook installa sul proprio smartphone l’app ufficiale acconsente alla lettura (e all’archiviazione) dei propri contatti, dell’elenco chiamate, la lettura degli sms e nei file archiviati nella scheda SD e l’accesso a praticamente tutte le funzione del dispositivo di tracciamento smartphone.

In questo modo ed attraverso i cookie Facebook riesce a riunire la maggior parte delle informazioni personali di utenti non iscritti, tra cui gli indirizzi mail, i numeri di telefono, le foto di altri membri iscritti, in alcuni casi perfino l’indirizzo di casa e informazioni di lavoro.

|

|

Permessi dell’app di Facebook su Android

|

Chi ha il controllo su questi dati?

Non di certo l’utente che viene profilato a sua insaputa, ma le compagnie di advertising (a breve il lancio della piattaforma omniseziente ATLAS), le agenzie governative e Facebook stessa che si scusa dicendo che i dati vengono “inclusi”, non “raccolti” (“Additionally, no other types of personal or financial information were included”).

C’e` scampo al potere di Facebook? C’e` una via di fuga dal web sociale per chi vuole rimanere una persona non un prodotto? A 10 anni da quando TimO’Reilly conio` la fatidica espressione “Web 2.0” l’utente consapevole si trova ad un bivio dove ogni scelta e` in perdita.

Francesco Mecca

13 Apr 2015

Trattando argomenti quali l’anonimato e la privacy, non si può fare a meno di parlare di uno dei movimenti più rappresentativi di queste due tematiche, ovvero Anonymous. Questo movimento nasce nel 2003, e per il suo nome prende ispirazione dal nickname usato nei siti di imageboard, siti nei quali un thread può essere iniziato solo con un immagine, quali per esempio 4chan, 711chan, dove chi commentava senza identificarsi appariva come “anonymous”, e da qui si incominciò a identificare anonymous come una persona reale.

Anonymous non ha un leader, è un insieme di persone, o anche singoli, spesso provenienti dagli stessi siti di imageboard citati prima, che agiscono con un fine comune che può essere visto nella libertà di espressione, infatti le attività mosse da questo gruppo mirano alla pubblicazione di informazioni riservate, forme di protesta quali attacchi DDoS o proteste in strada, le quali all’inizio fecero capire l’importanza che stava acquisendo il movimento, infatti si scoprirono essere numerosi coloro che aderirono nelle varie città del mondo.

La grandezza di cui gode Anonymous è data dal web, grazie al quale persone con un ideologia comune si sono potute incontrare, hanno potuto organizzarsi e dare vita a quello che ad oggi è uno dei fenomeni più conosciuti su internet.

Uno dei simboli che identifica Anonymous è la maschera di

Guy Fawkes, famoso cospiratore inglese, che spesso viene usata nelle proteste per nascondere il volto dei protestanti, e celarne quindi l’identità.

Le varie attività svolte da questo gruppo, grazie alle quali ha ottenuto sempre più visibilità, sono diverse, quale ad esempio quello del 2010 quando il sito di WikiLeaks pubblicò documenti diplomatici segreti del governo americano, e quest’ultimo a causa di ciò fece forti pressioni per interrompere tali pubblicazioni, ovviamente ciò attirò l’attenzione di anonymous che iniziò a sostenere il sito, iniziando a lanciare attacchi DDoS contro siti quali Amazon.com, PayPal, MasterCard, Visa e la banca svizzera i quali avevano dimostrato un comportamento anti-WikiLeaks, perché stopparono l’afflusso di donazioni al sito.

Un altro evento molto importante fu quando il sito Megaupload venne chiuso dall’FBI, e in seguito a ciò anonymous rese impossibile l’accesso a siti governativi americani, scatenando quella che fu chiamata W W W W (World Wide Web War), ovvero uno degli attacchi da parte del gruppo più grande e importante realizzato sul web.

Infine uno degli eventi più recenti è stato quello contro lo Stato Islamico, infatti gli anonymous hanno bloccato e sospeso tutti gli account social di coloro che avessero a che fare con l’organizzazione dell’ISIS, a causa di azioni terroristiche condotte da quest’ultima, e tuttora danno la caccia agli esponenti del movimento per arrestarlo.

Fonti: www.youtube.com

<div class="MsoNormal" style="text-align:justify;">

<p>

</div>

<div class="MsoNormal" style="text-align:justify;">

<div style="text-align:center;">

</div>

<div class="separator" style="clear:both;text-align:center;">

<a href="https://www.youtube.com/embed/LiFrjbjASk4?feature=player_embedded">https://www.youtube.com/embed/LiFrjbjASk4?feature=player_embedded</a>

</div>

<div style="text-align:center;">

</div>

</div>

<div class="MsoNormal" style="text-align:justify;">

</div>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US" style="background:white;font-family:Arial, sans-serif;font-size:10pt;">We are Anonymous.</span>

</div>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US" style="background:white;font-family:Arial, sans-serif;font-size:10pt;"> We are legion.</span>

</div>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US" style="background:white;font-family:Arial, sans-serif;font-size:10pt;"> We do not forgive. </span>

</div>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US" style="background:white;font-family:Arial, sans-serif;font-size:10pt;">We do not forget. </span>

</div>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US" style="background:white;font-family:Arial, sans-serif;font-size:10pt;">Expect us</span>!

</div>

<div class="MsoNormal" style="text-align:center;">

</div>

<div class="MsoNormal">

</div>

<p>

<div class="MsoNormal" style="text-align:center;">

<span lang="EN-US"> Gabriele Corso</span>

</div>

13 Apr 2015

Miliardi di persone usano giornalmente internet, ma sono poche quelle a conoscenza del suo lato oscuro, il deep web,nel quale sono presenti siti che gestiscono business illegali (dalla vendita di account rubati alla clonazione di carte di credito) e al quale tutti possono accedere tramite “Tor”. Questo è un software che rende chi lo utilizza invisibile, poichè nasconde l’indirizzo IP del computer tramite la crittografia a strati, da qui il nome scelto che sta per “The Onion Router”. Infatti grazie a Tor l’utente si collega al sito che vuole visitare passando però da una serie di altri server che fungono da router e cifrano la comunicazione.

Tuttavia, dal 30 Gennaio al 4 Luglio 2014, Tor è stato colpito da attacchi da parte dell’FBI che miravano a togliere l’anonimato. Il bersaglio dell’attacco non sono state solo le persone che hanno utilizzato il software per la navigazione anonima, ma anche chi creava e gestiva siti web e servizi online in maniera anonima. Le persone a rischio infatti erano quelle che visitavano i siti che erano stati precedentemente compromessi, ovvero quei siti che incorporavano nel loro codice il payload.

Il payload è un tipo di shellcode, ovvero un piccolo pezzo di codice, che sfrutta una vulnerabilità del software per lanciare un command shell dal pc infetto ed eseguire determinate funzioni. Questo payload, chiamato magneto, si avviava in un pezzo non mappato di memoria e mandava comandi ARP all’host e in seguito si connetteva tramite una semplice richiesta HTTP a un indirizzo localizzato in Virginia USA. Questa richiesta avveniva al di fuori di TOR, in maniera tale da esporre, oltre l’indirizzo MAC, l’IP del computer.

Sullo smascheramento delle identità di persone che fanno uso di software come TOR però si sono create due correnti di pensiero diverse. Una da più peso all’aspetto negativo che deriva dal fatto di concedere l’anonimato e si schiera a favore di questi metodi per rivelare l’identità di chi naviga su tali software, come per esempio la Russia che è arrivata a offrire 3,9 milioni di rubli a chiunque trovasse un modo per togliere l’anonimato agli utenti del sistema. L’altra corrente di pensiero, della quale fa parte anche il movimento “Anonymous”, crede sia necessario avere un modo per restare invisibili sulla rete poichè questi sistemi sono usati anche da attivisti politici che si trovano in paesi in cui vige una forte censura e quindi l’anonimato gli permette di non essere rintracciati dai loro governi.

fonti[ilsole24ore.com , ibtimes.com]

Eugenio Corso

12 Apr 2015

“L’utilizzo dei bambini per fini politici? Piuttosto abietto.

Perfino più abietto di quello degli agnellini imbracciati in periodo pasquale. Peggio di Giorgia Meloni immortalata dal verduraio o di Fassino che fissa lo schermo di un computer spento. Ma a parte questo la bimba bionda in questa foto sembra il cappello nero di Magritte: ruba la scena, segna con un gesto forse involontario il ridicolo che appesantisce l’aria.”